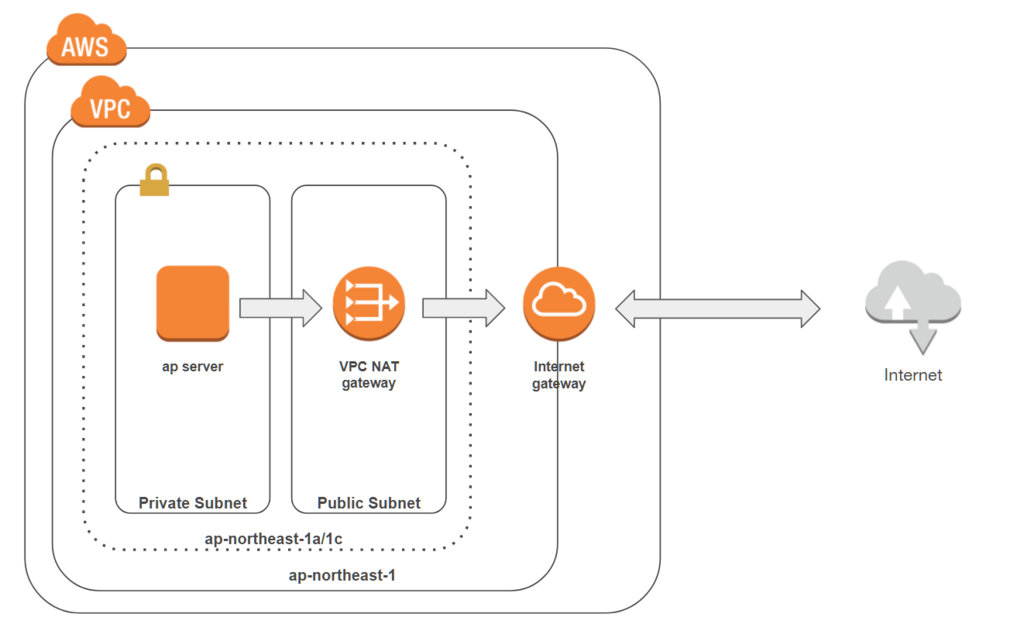

今回はAWSでVPCを新たに作成し、そこに作成したインスタンスにsshでログインするまでをやってみたいと思います。

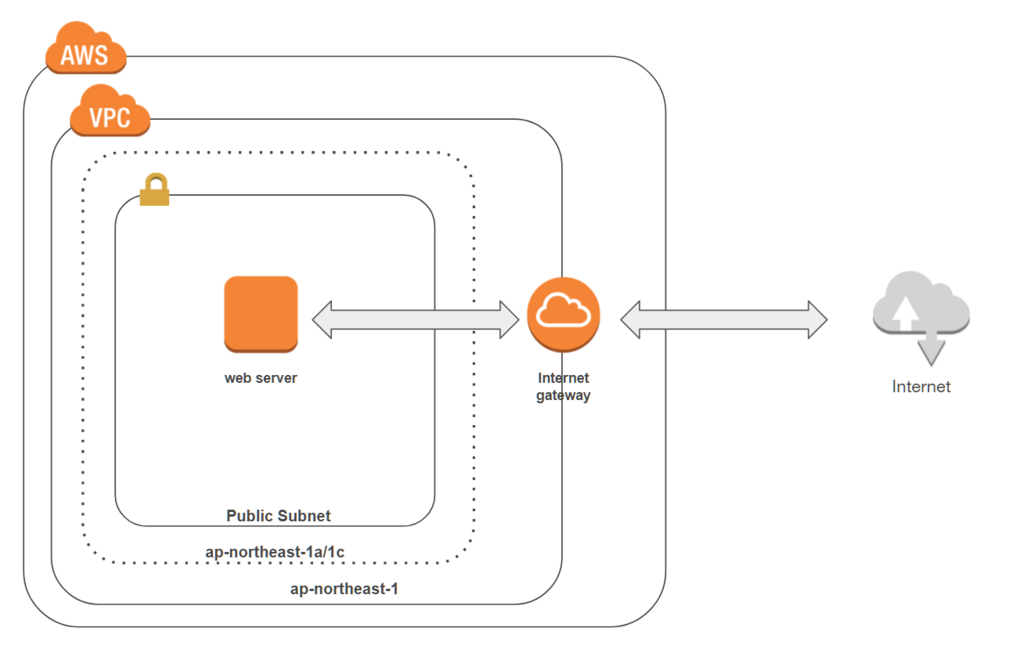

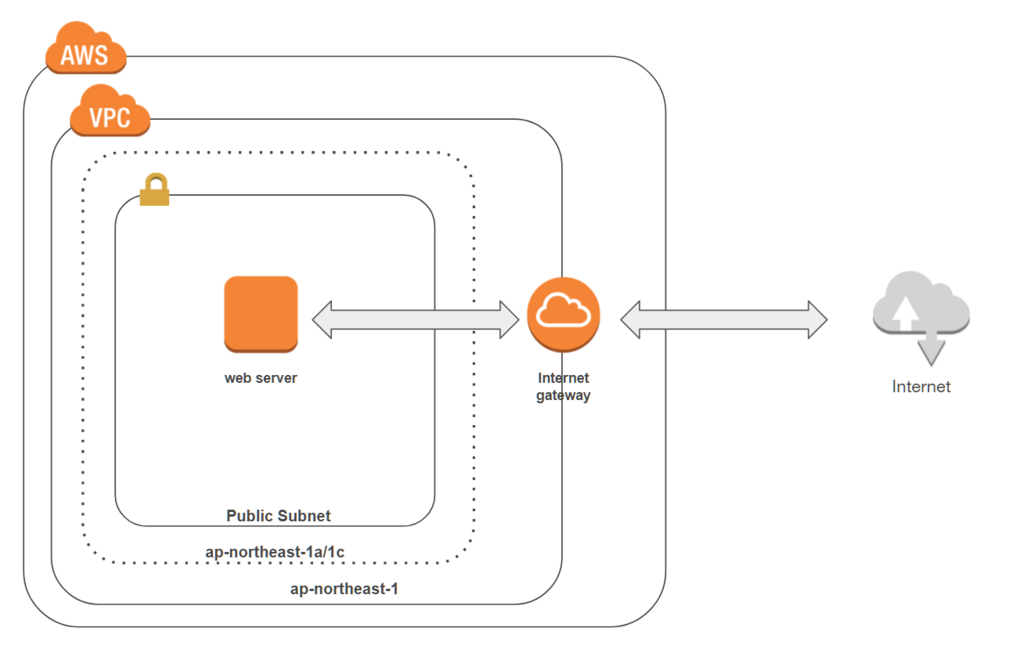

完成予想図

手順

VPCを作成する

まずはVPCを作成します。

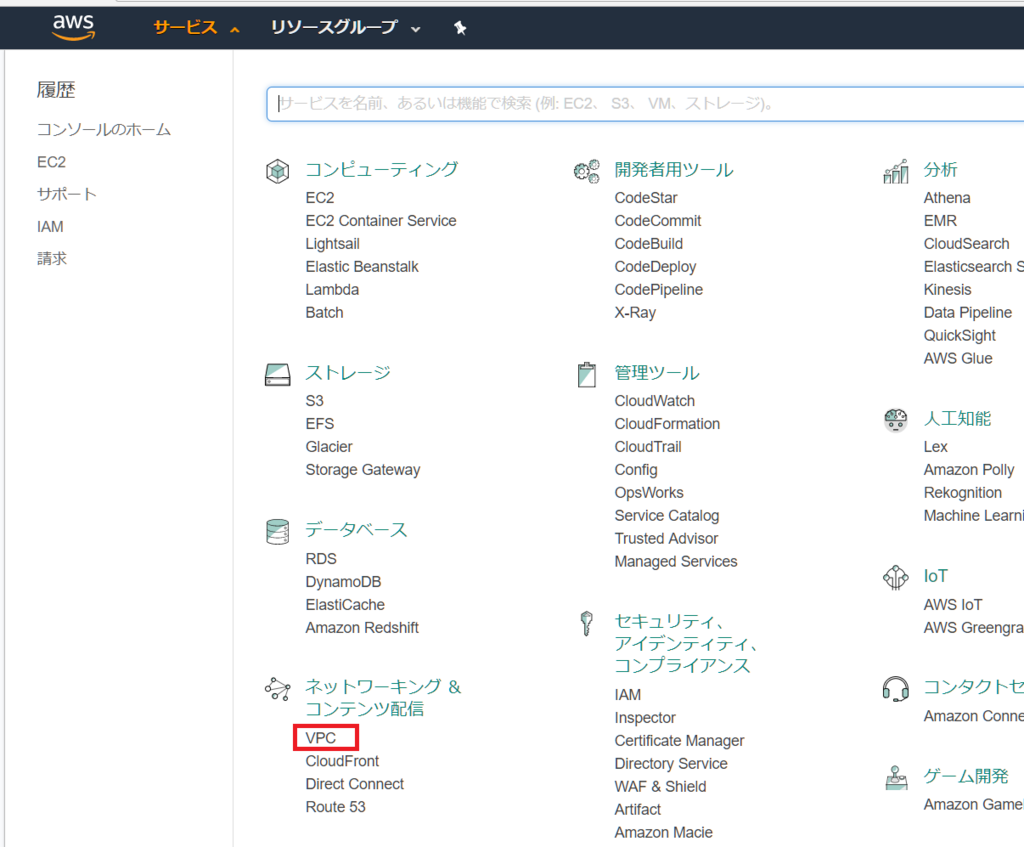

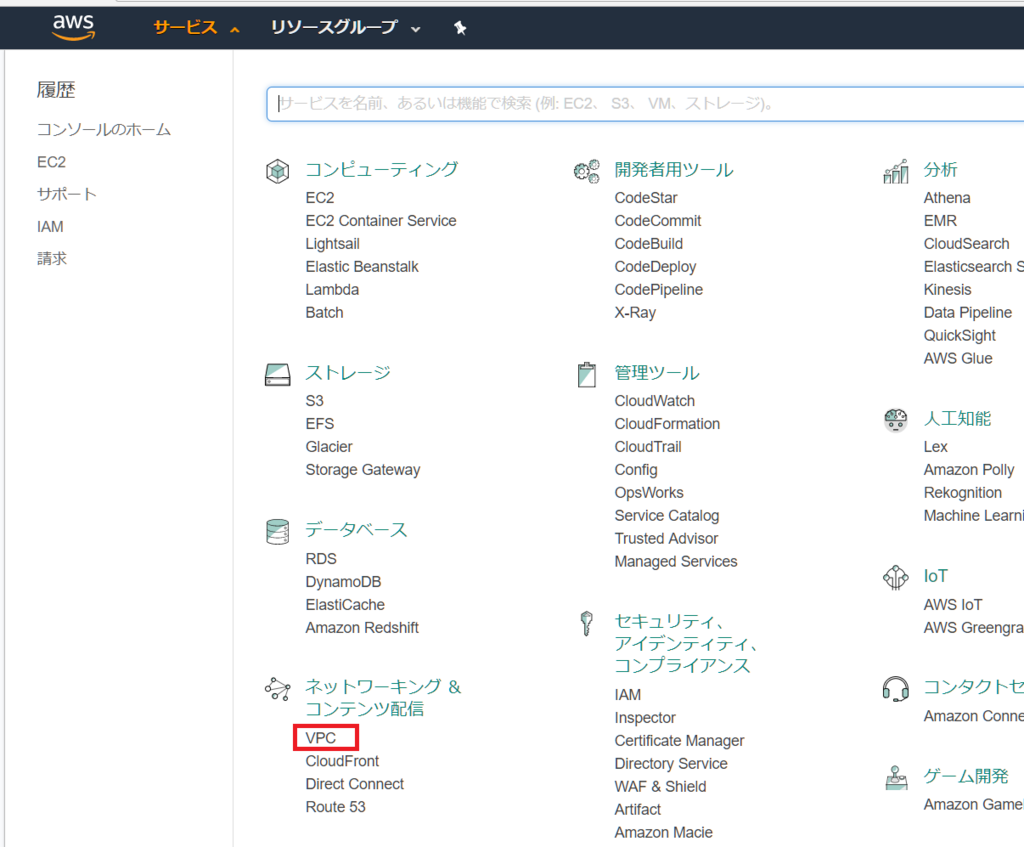

マネジメントコンソールからVPCを選択します。

サイドメニューからVPCを選択して、「VPCの作成」ボタンをクリックします。

作成するVPCの設定を行います。

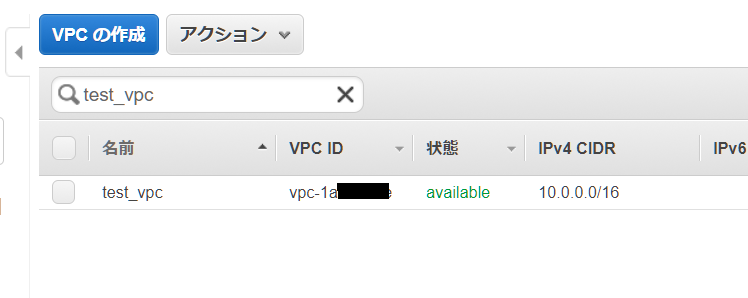

今回はtest_vpcという名前で10.0.0.0/16の範囲で作成していますが、適当な名前と範囲でかまいません。

完了したら「はい、作成する」を選択します。

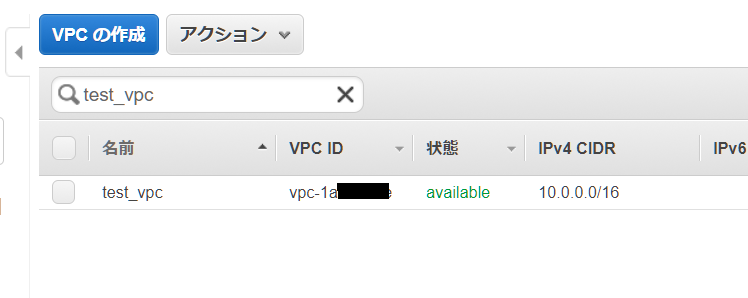

VPCがつくれました!

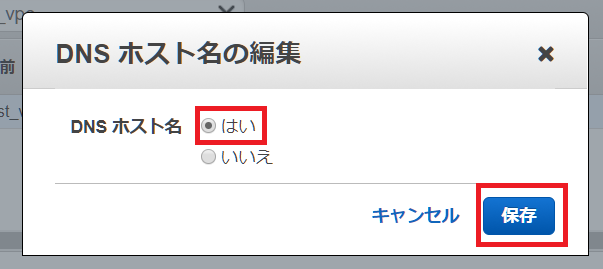

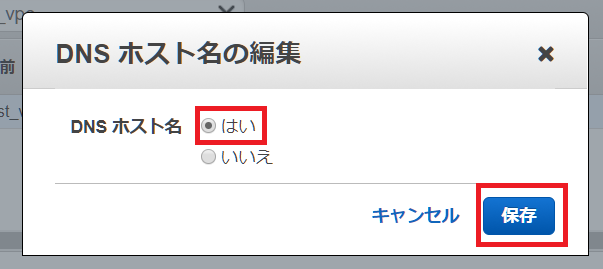

作成したVPCを選択して、上部のアクションから「DNSホスト名の編集」をクリックします。

「はい」を選択して保存します。

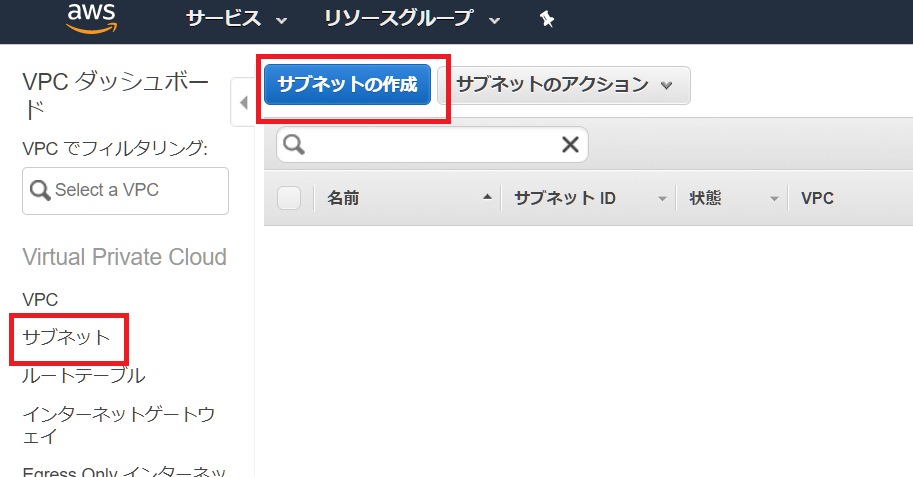

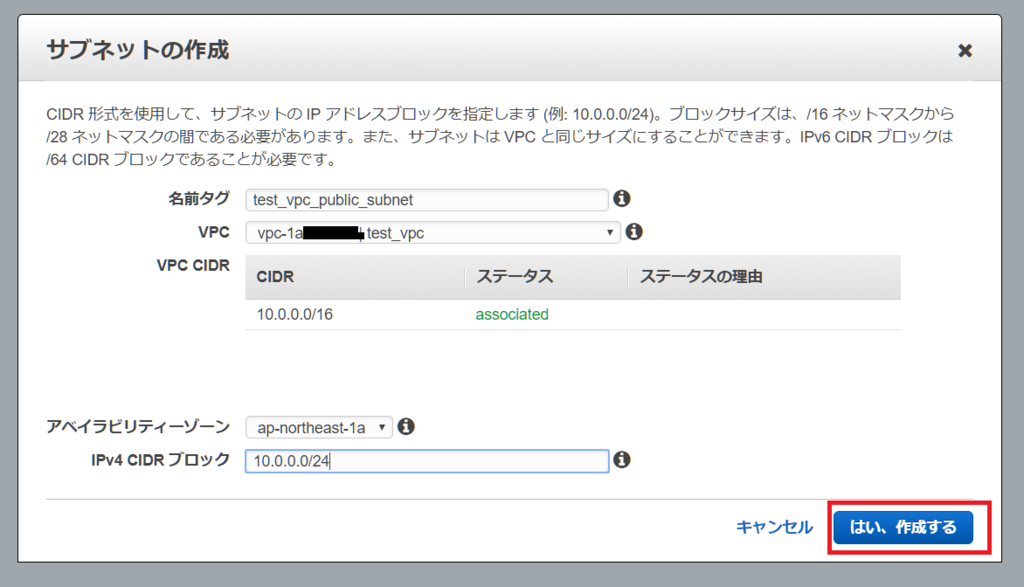

サブネットを作成する

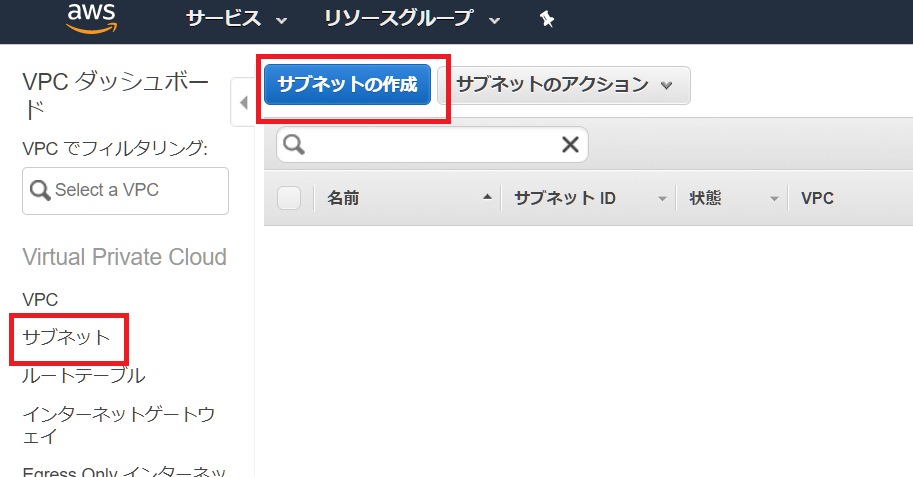

サイドメニューからサブネットを選択して「サブネットの作成」ボタンをクリックします。

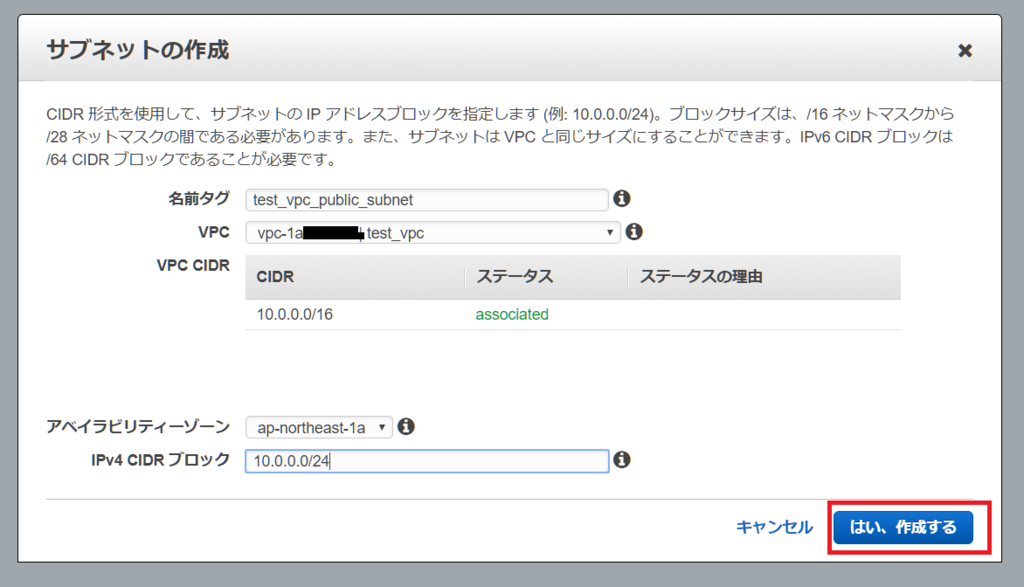

サブネットを作成する対象のVPCを選択して、CIDRブロックを入力します。

名前タグとアベイラビリティーゾーンは任意のものでかまいません。

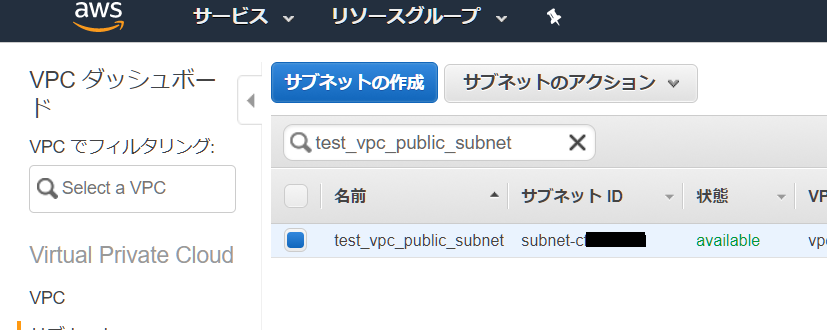

サブネットができました!

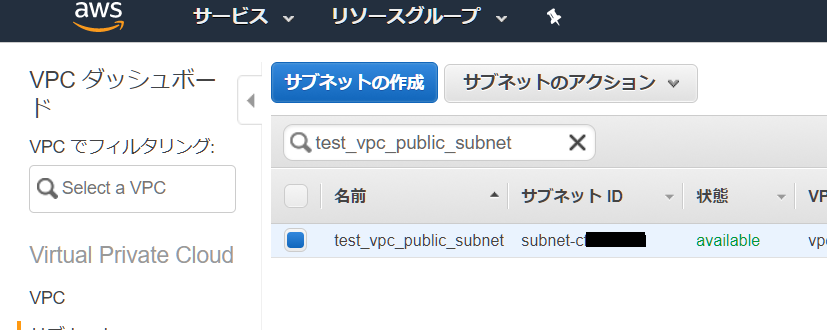

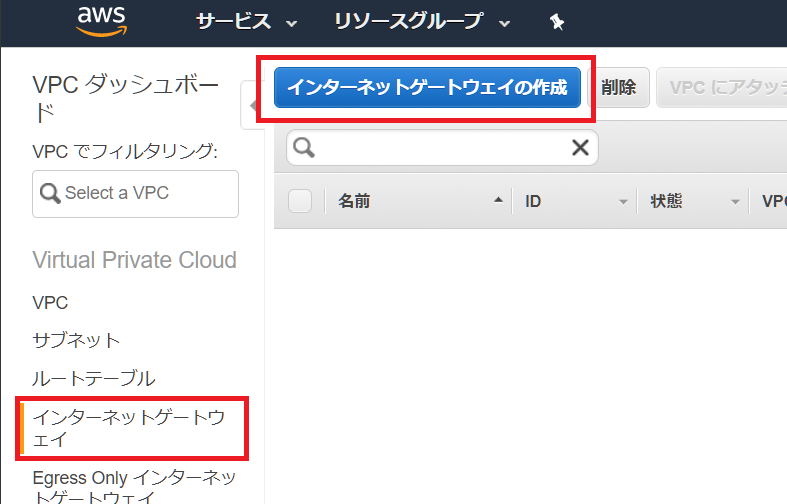

インターネットゲートウェイを作成する

インターネットに接続するためにインターネットゲートウェイを作成します。

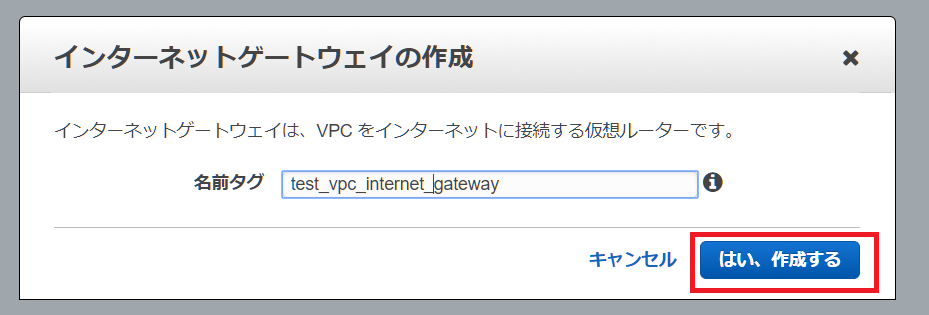

サイドメニューからインターネットゲートウェイを選択して「インターネットゲートウェイの作成」ボタンをクリックします。

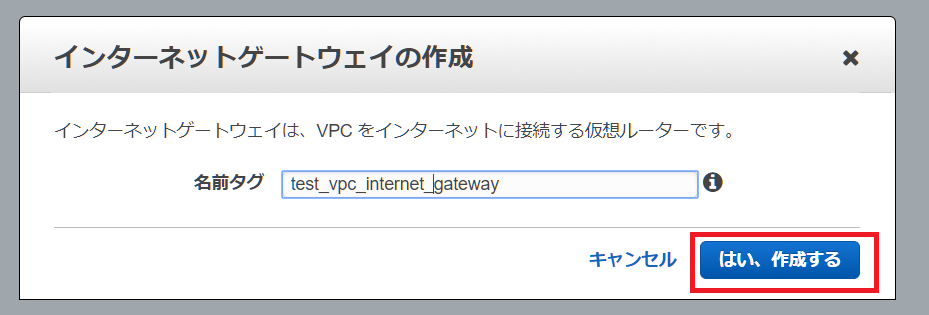

任意の名前を設定してインターネットゲートウェイを作成します。

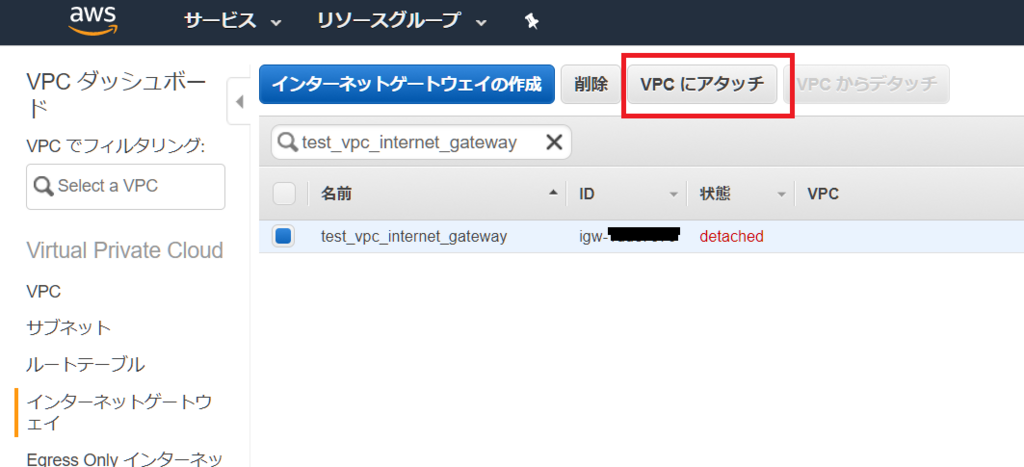

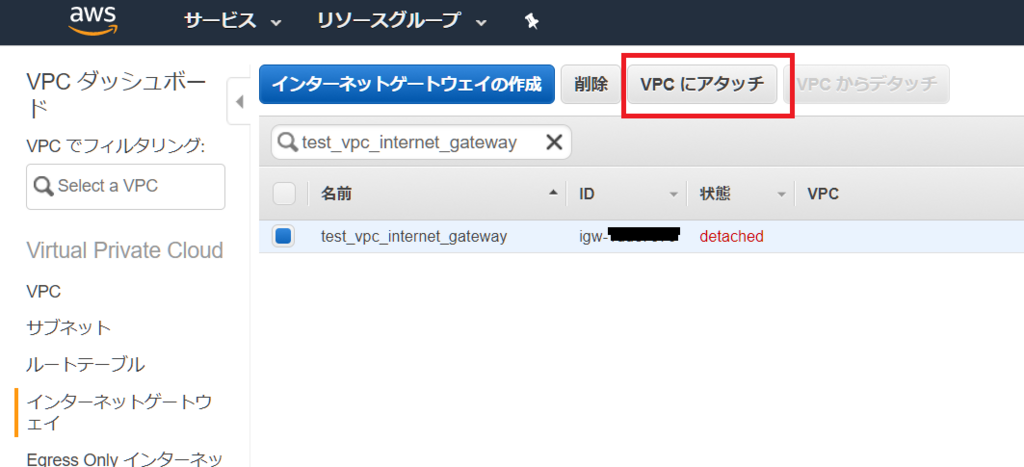

作成したインターネットゲートウェイを選択し、「VPCにアタッチ」ボタンをクリックします。

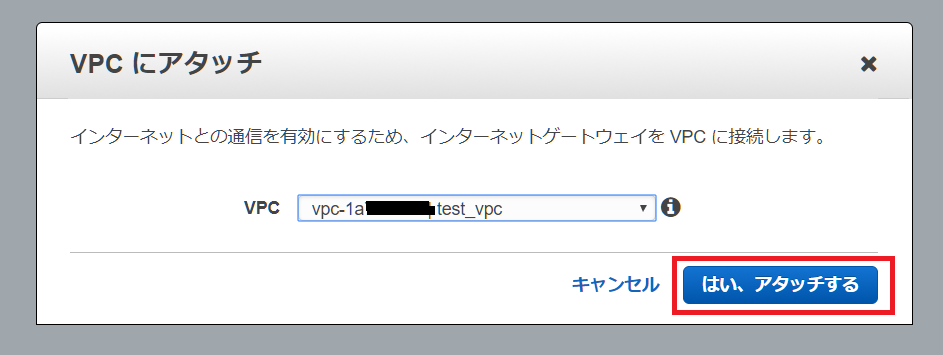

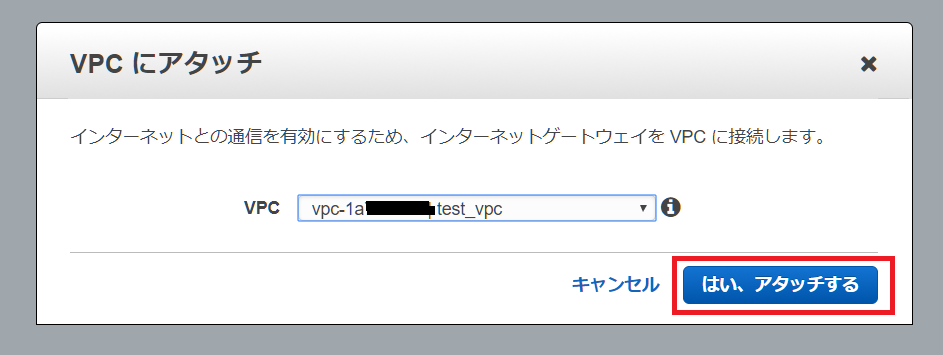

アタッチするVPCを選択して、「はい、アタッチする」をクリックします。

ルートテーブルを作成する

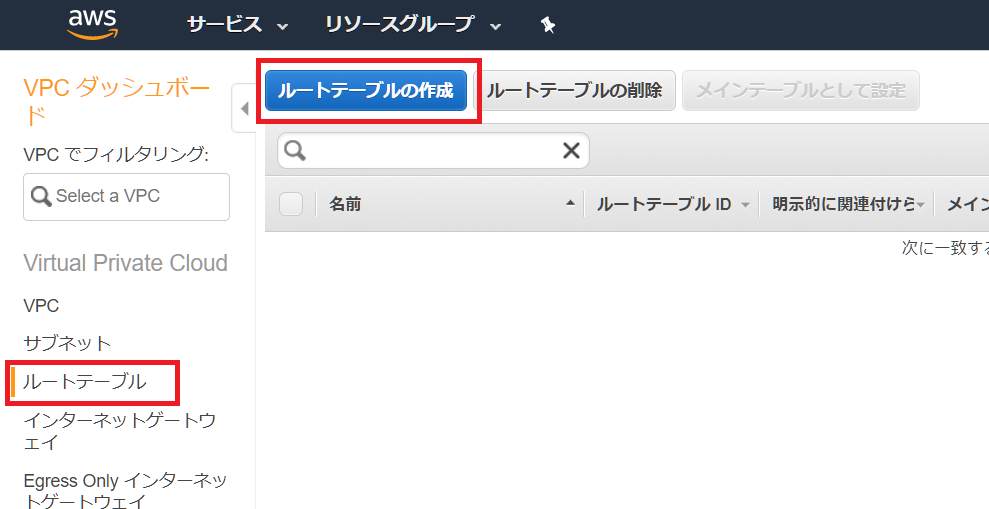

アタッチしたインターネットゲートウェイを利用してインターネットと通信するためにルートテーブルの設定を行います。

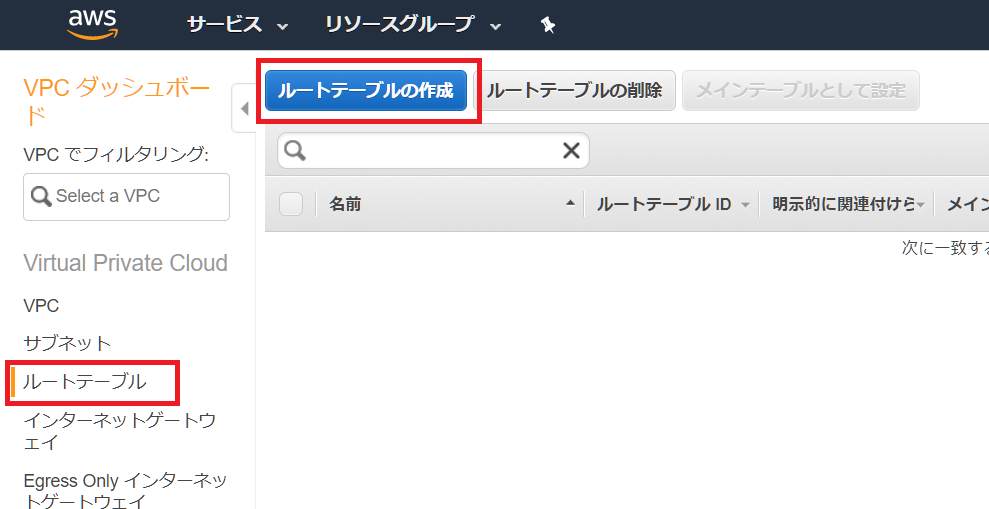

サイドメニューからルートテーブルを選択し、「ルートテーブルの作成」ボタンをクリックします。

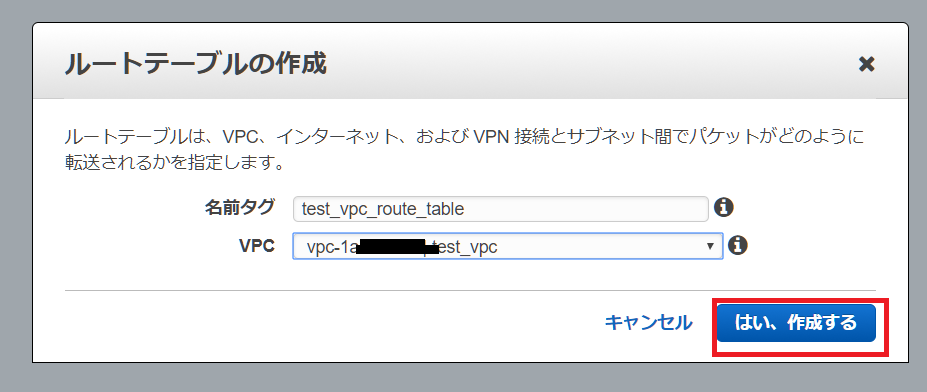

ルートテーブルに任意の名前を設定して、ルートテーブルを作成するVPCを選択します。

選択したら「はい、作成する」をクリックします。

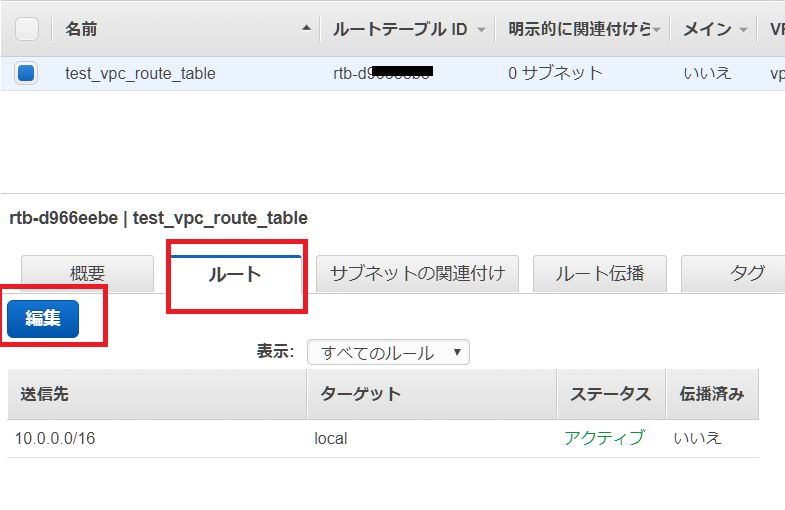

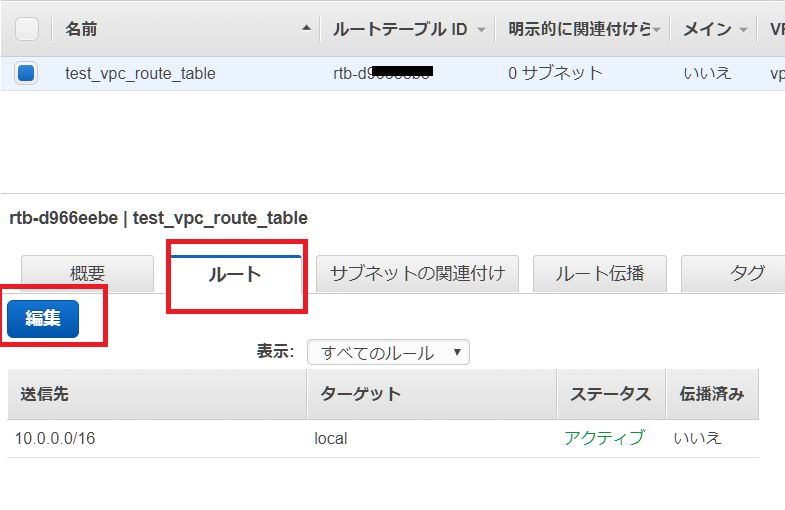

作成したルートテーブルを選択して「ルート」タブを選択、「編集」をクリックします。

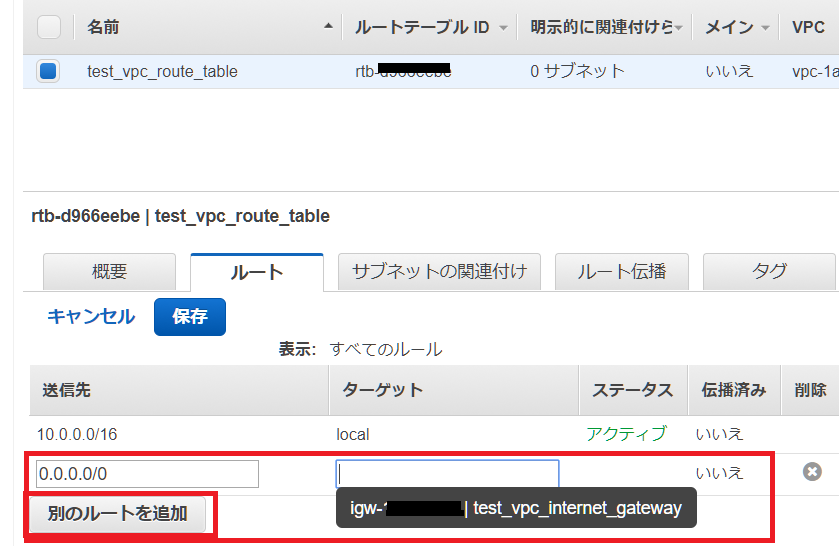

「別のルートを追加」を選択して送信先を0.0.0.0/0、ターゲットを先程作成したインターネットゲートウェイにして、ルートを追加します。

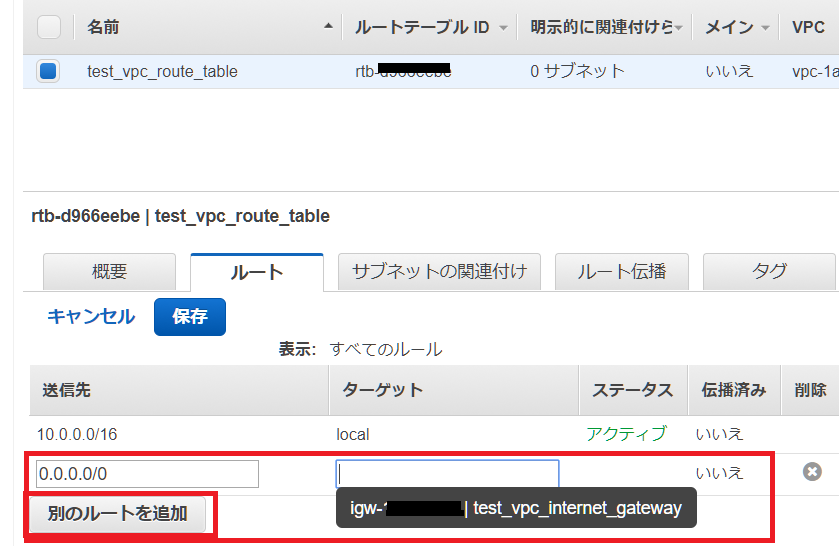

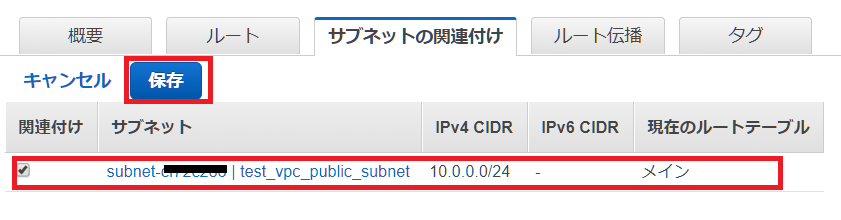

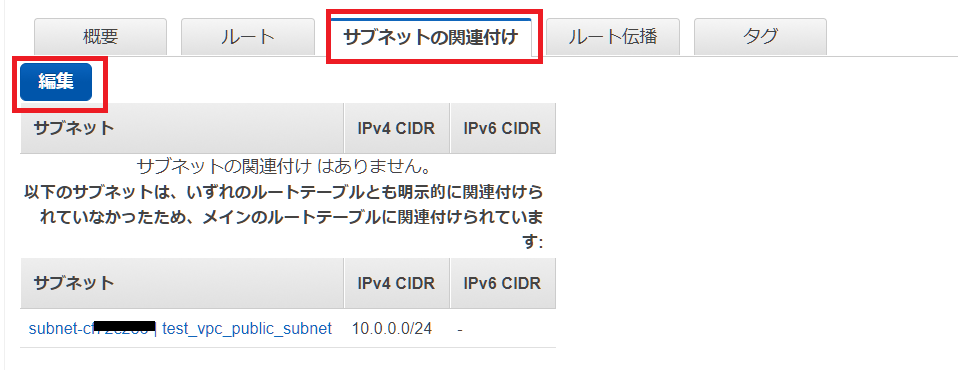

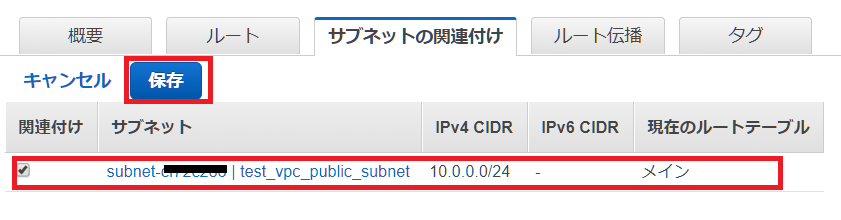

続いて「サブネットの関連付け」タブを選択して「編集」をクリックします。

作成したサブネットを選択して「保存」します。

インスタンスを作成する

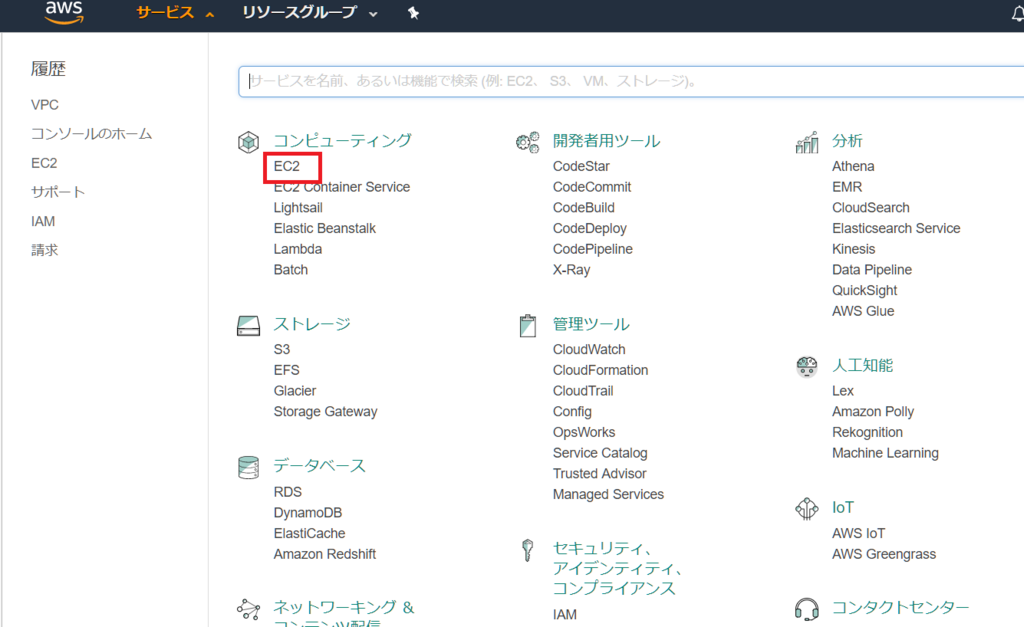

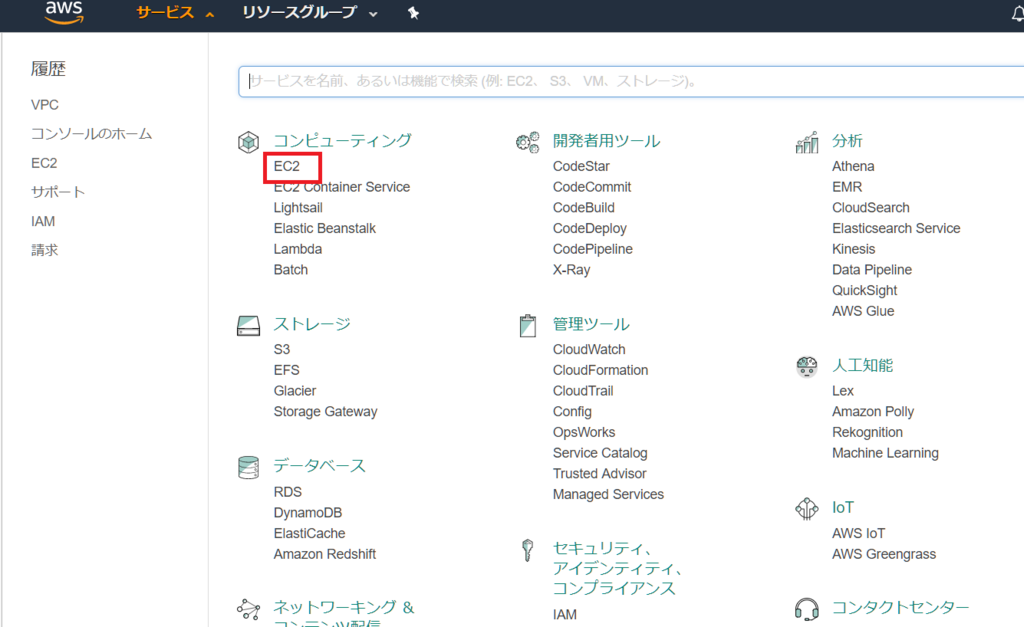

マネジメントコンソールからEC2を選択します。

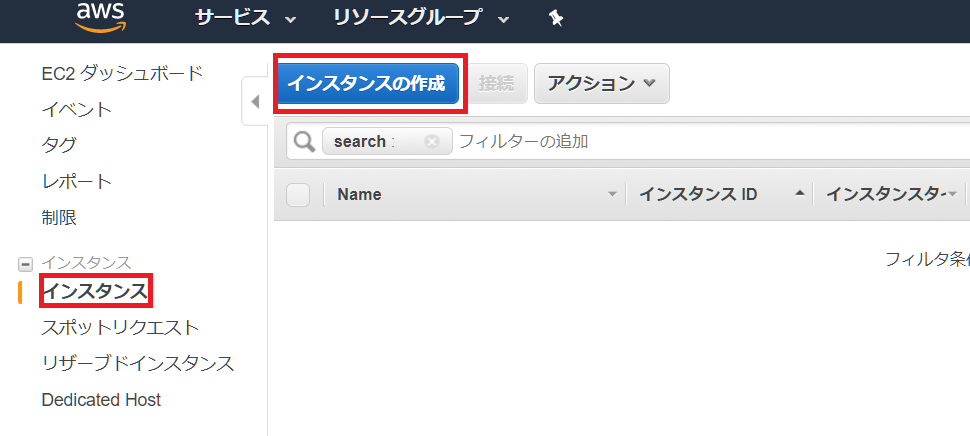

サイドメニューからインスタンスを選択し、「インスタンスの作成」をクリックします。

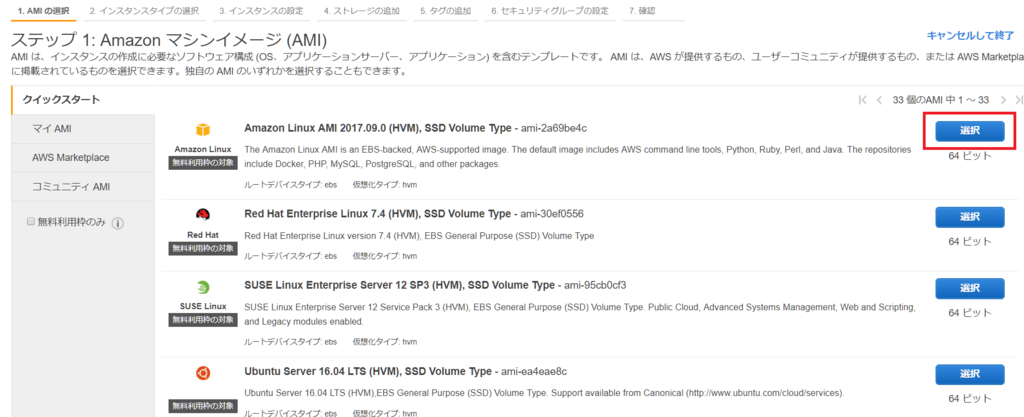

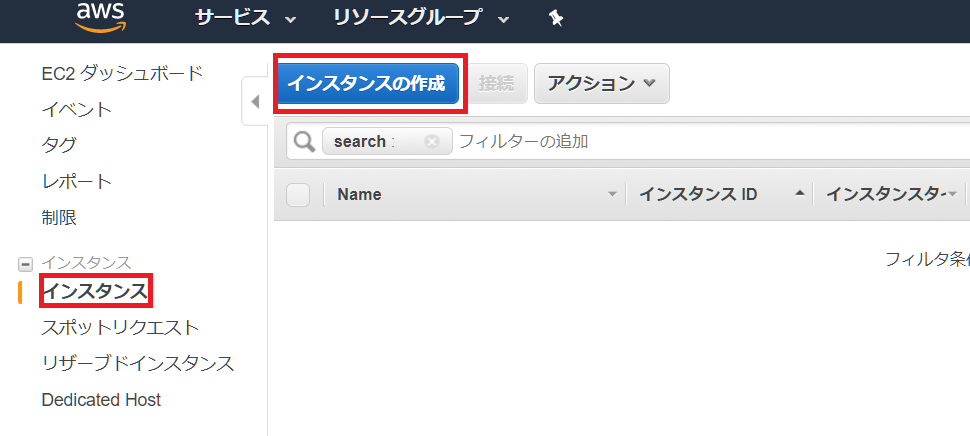

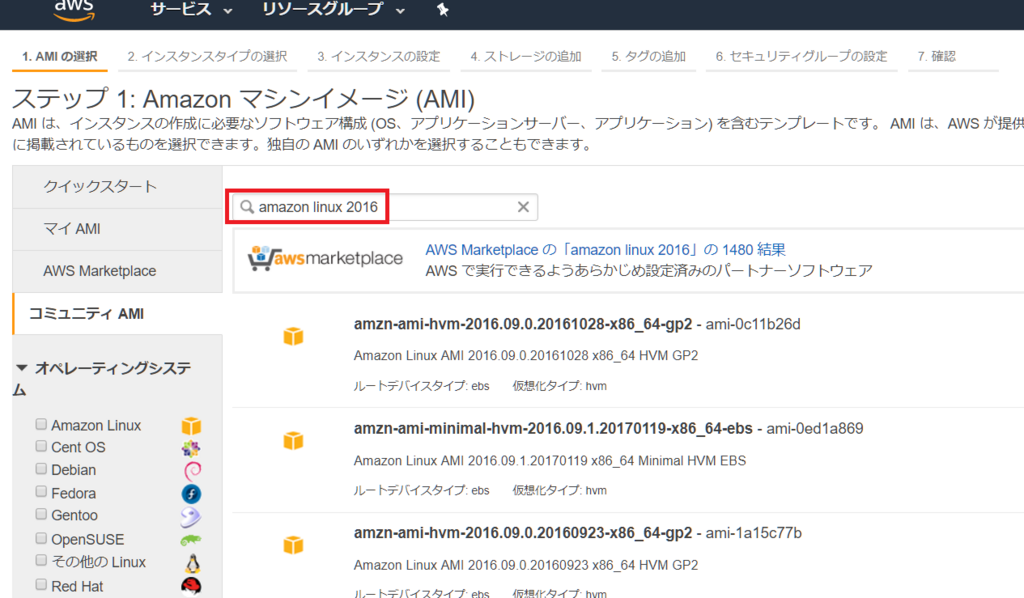

さて、インスタンスを作成していきます。

今回はAmazon Linuxを使っていきたいと思います。

Amazon Linuxの行で「選択」をクリックします。

任意のインスタンスタイプを選択して、「次の手順:インスタンスの詳細の設定」をクリックします。

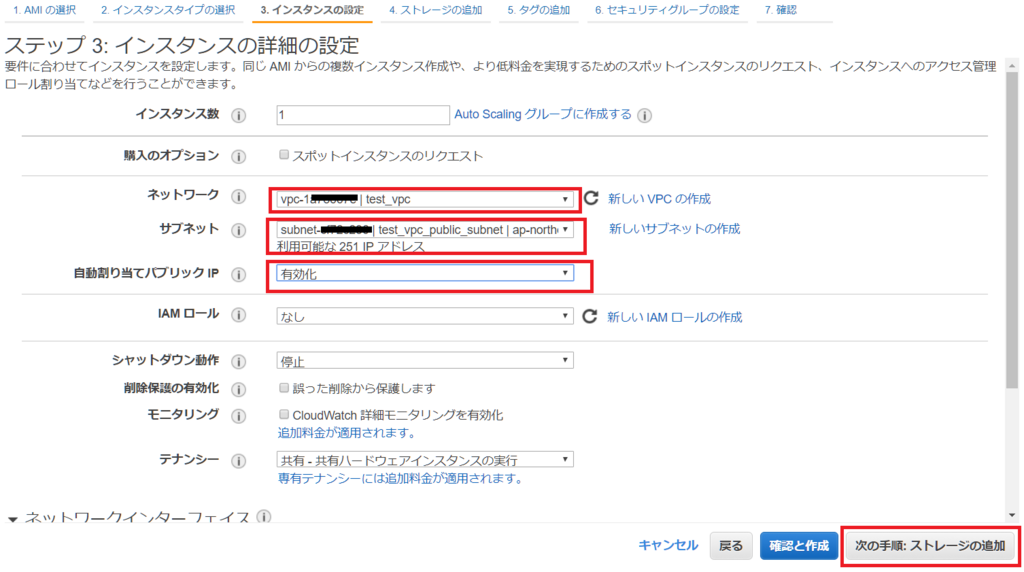

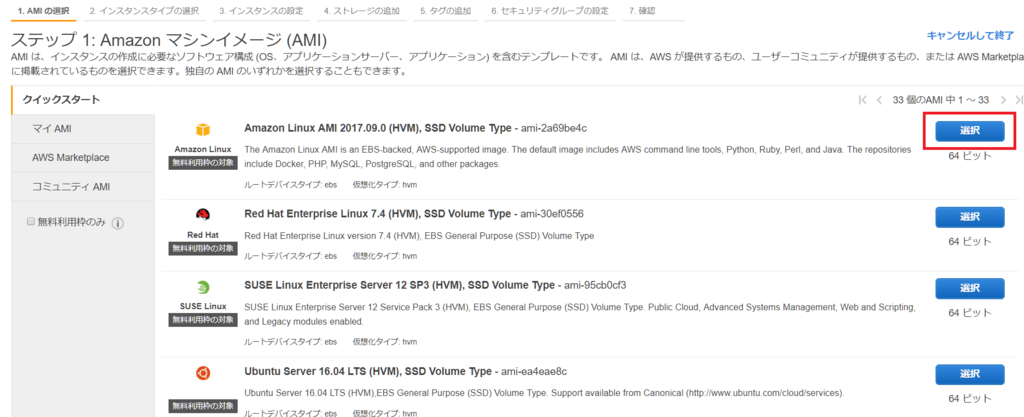

インスタンスの詳細の設定ではネットワーク、サブネットにそれぞれ作成したVPC、サブネットを選択します。

また、自動割り当てパブリックIPを有効化しておきます。最後にこれを利用してインスタンスにsshログインします。

設定完了したら「次の手順:ストレージの追加」をクリックします。

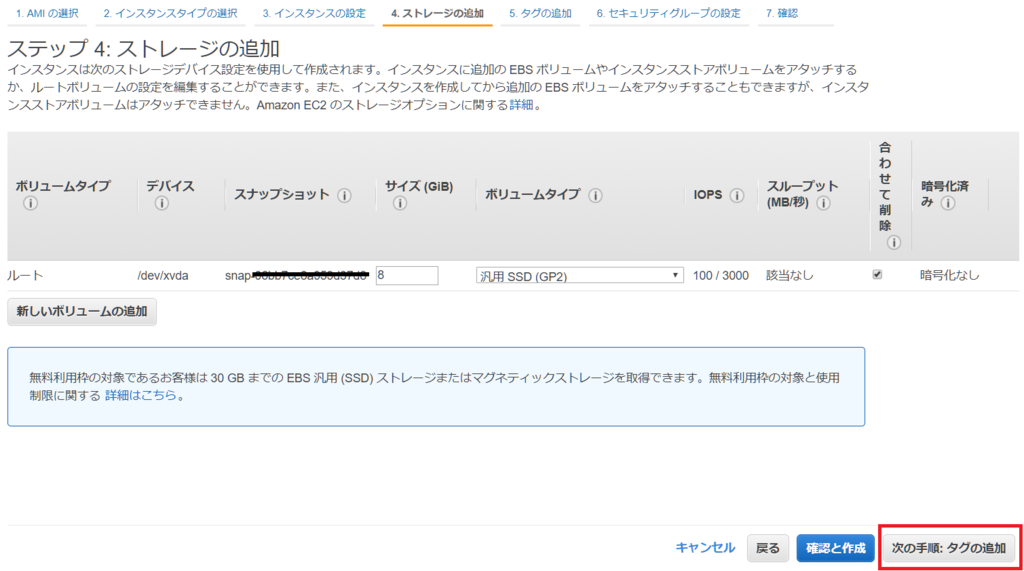

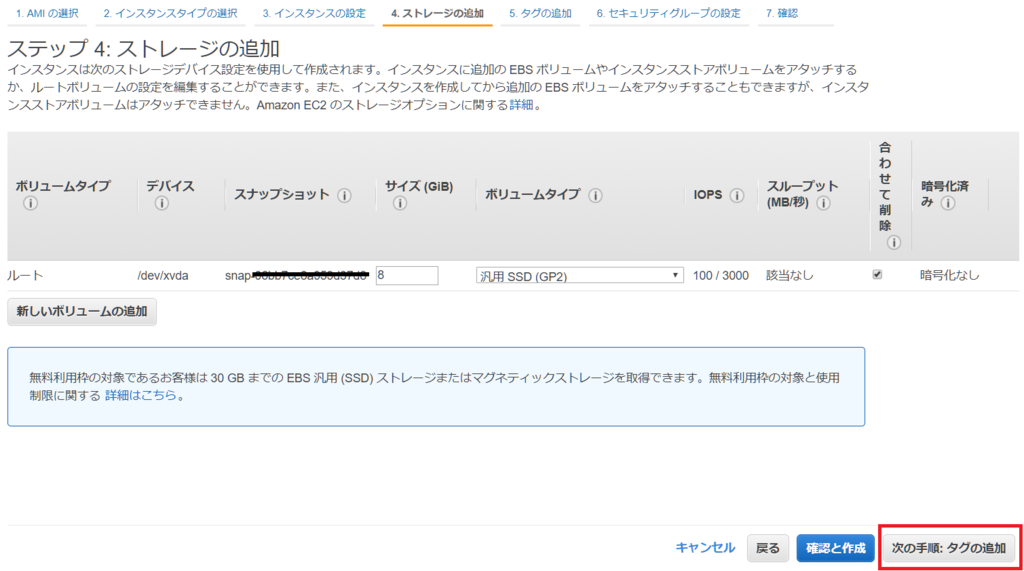

ストレージを追加します。

とくにこだわりがないならそのまま「次の手順:タグの追加」にすすみます。

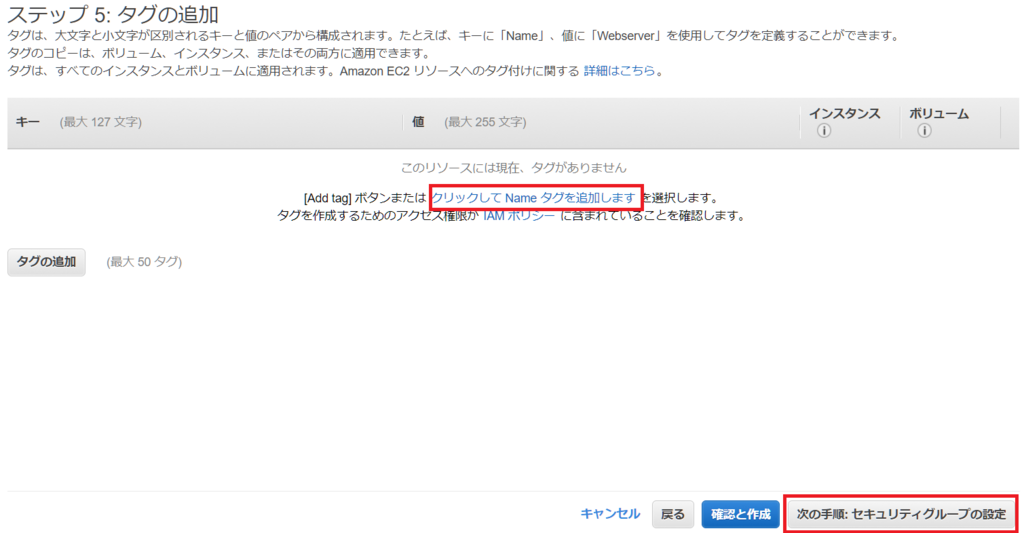

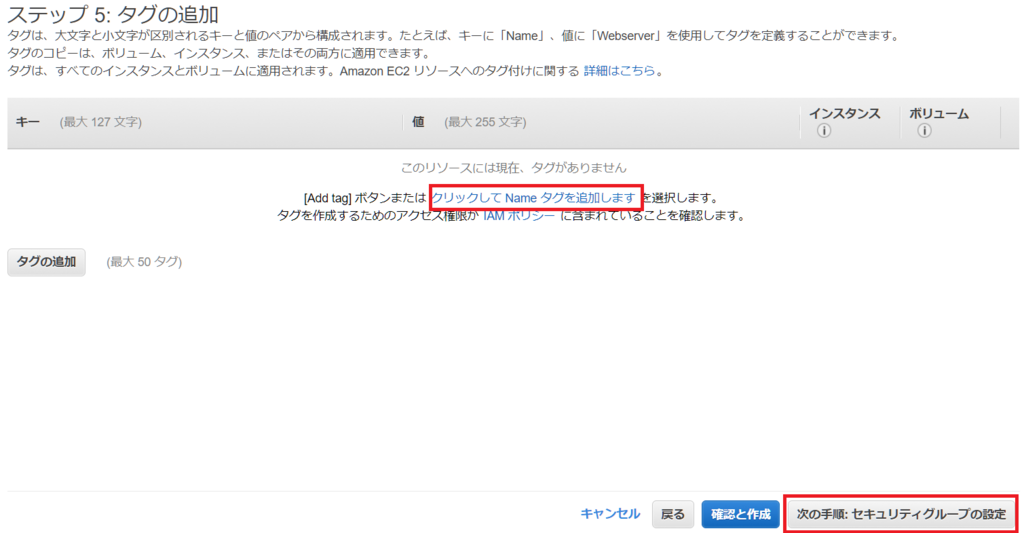

続いてインスタンスにタグをつけます。

これはインスタンスを識別しやすくするためのみなのでこだわりがなければそのまま次にすすみます。

タグを付ける場合は「クリックしてNameタグを追加します」をクリックします。

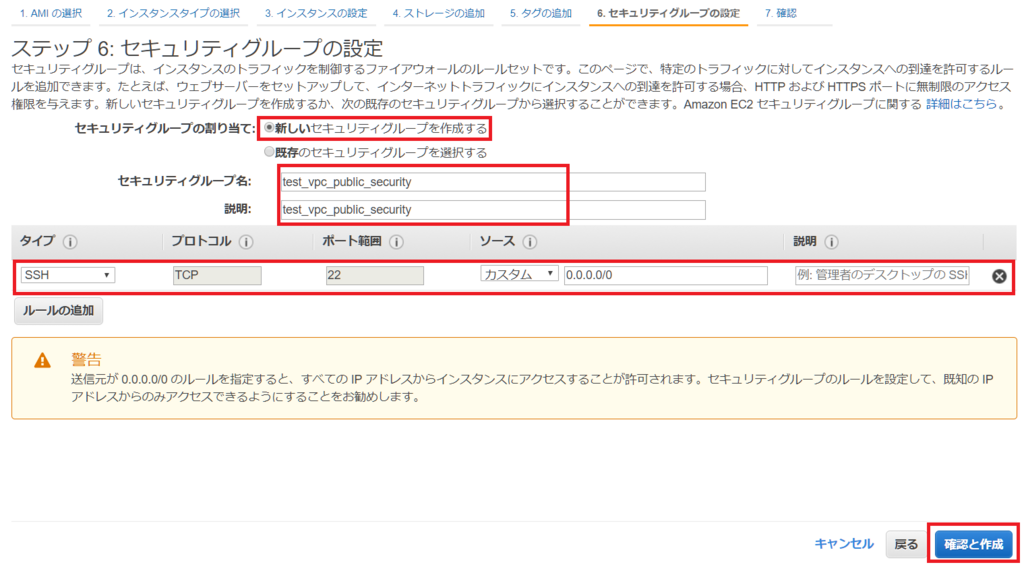

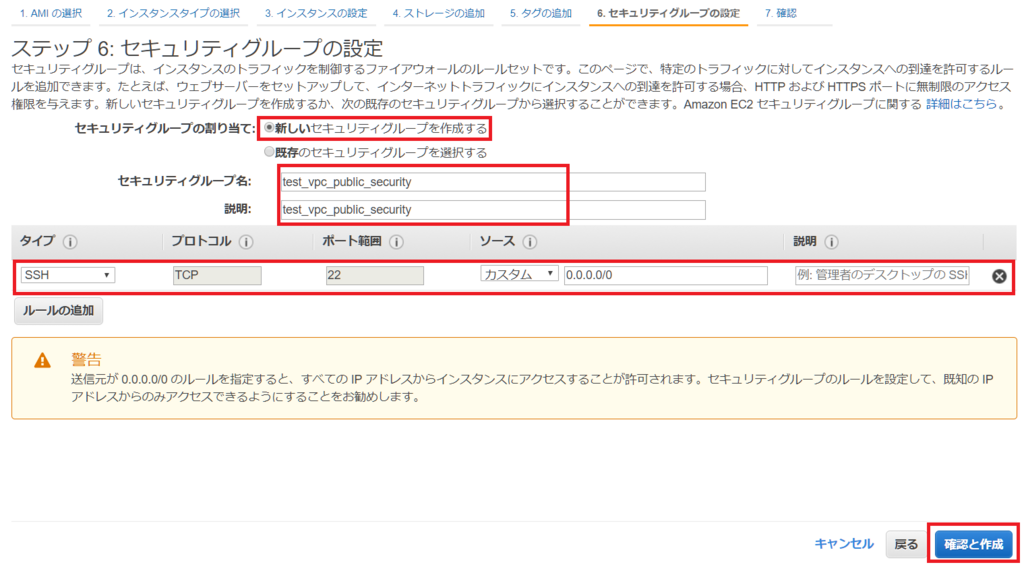

新しいセキュリティグループを作成するを選択し、任意のセキュリティグループ名を設定します。

ルールに画像のように任意の場所からのSSH通信を許可するように設定します。

設定したら「確認と作成」をクリックします。

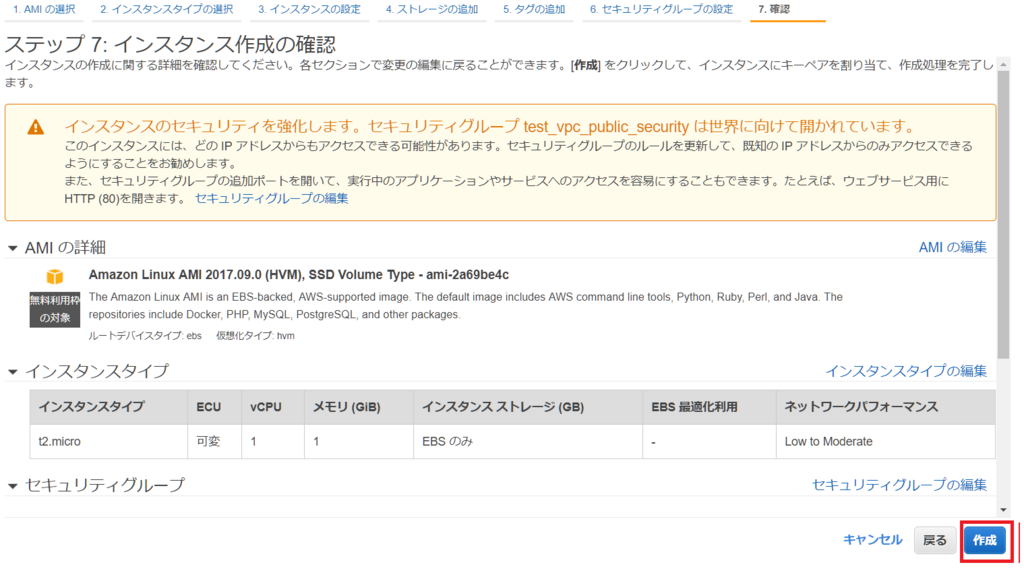

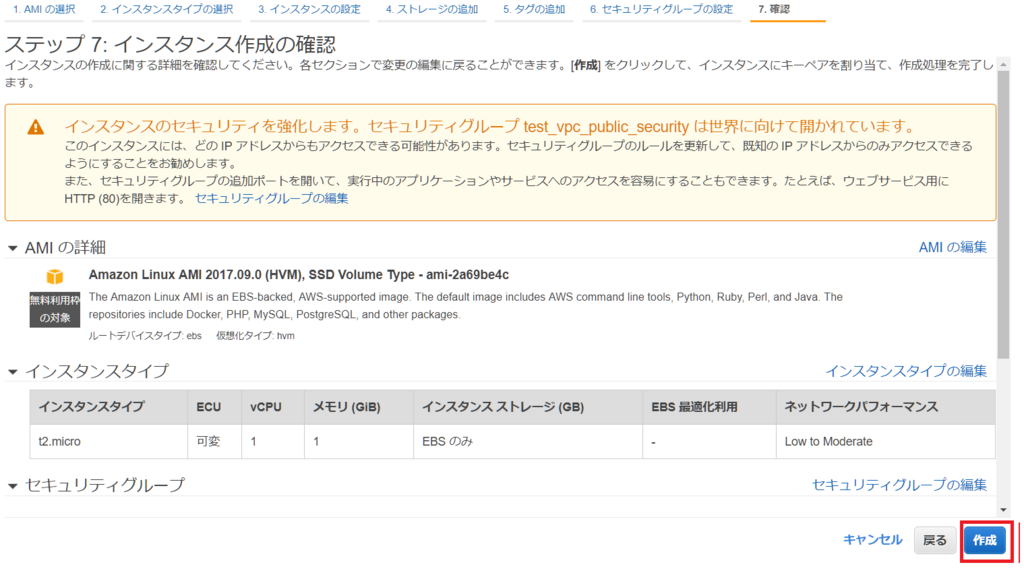

いままでの設定内容の確認がでます。

問題ないようだったらそのまま「作成」をクリックします。

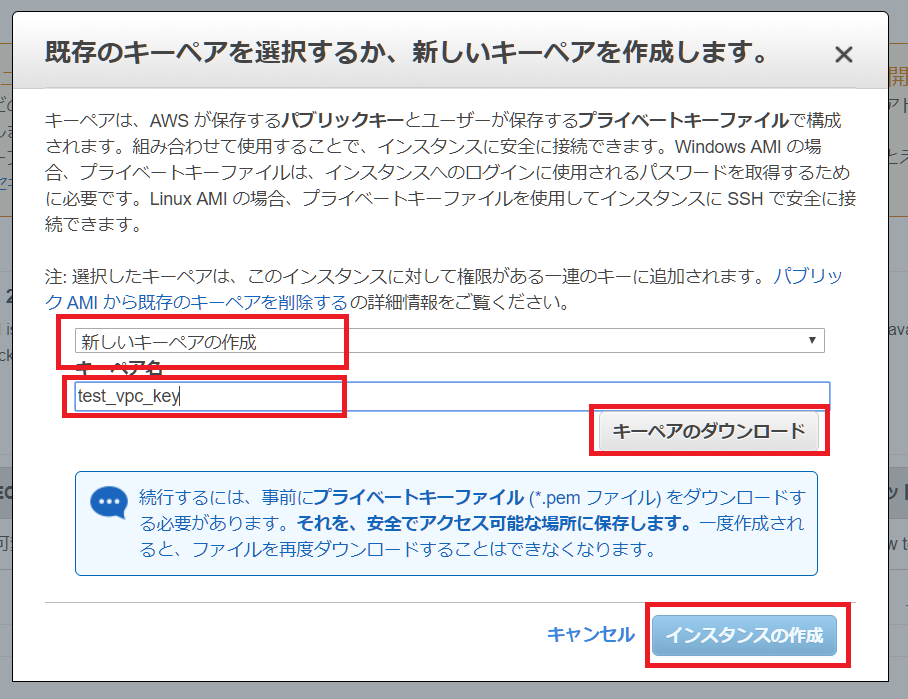

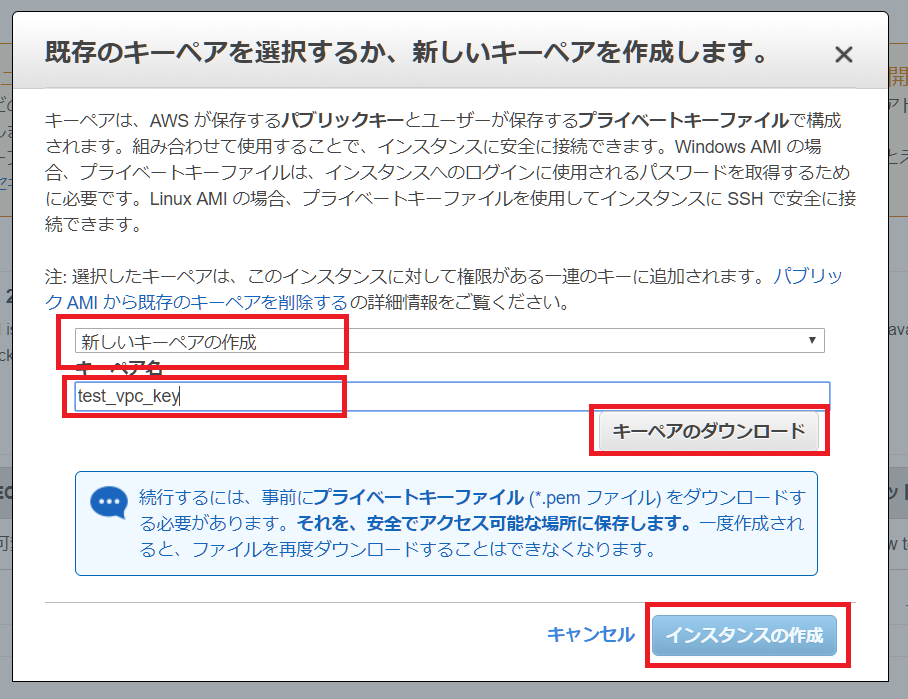

作成するインスタンスにログインするためのキーペアを作成します。

既存のキーペアの作成を選択して、任意のキーペア名を設定します。

名前を決定したら「キーペアのダウンロード」をクリックします。

キーが無事ダウンロードできたら「インスタンスの作成」を選択します。

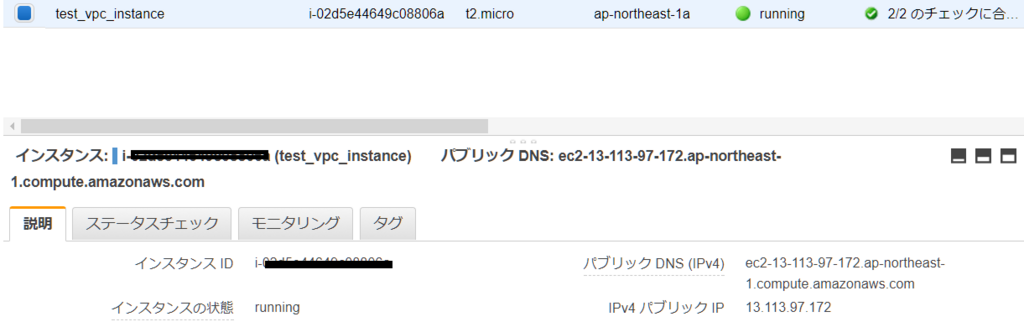

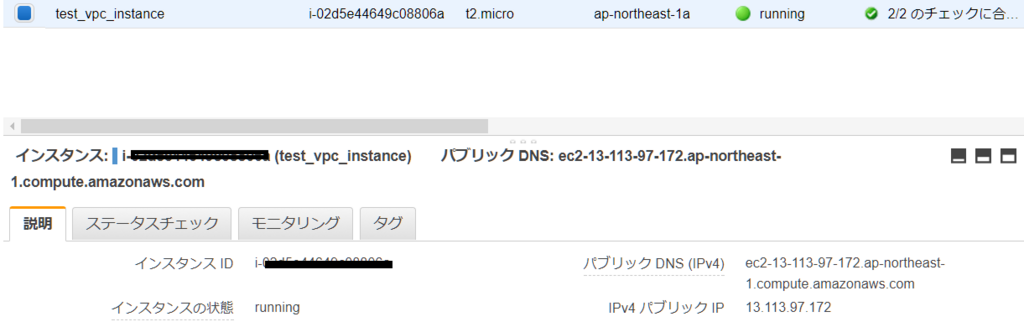

インスタンスが作成できました。

インスタンスにSSHログインする

さて、作成したインスタンスにログインしてみます。

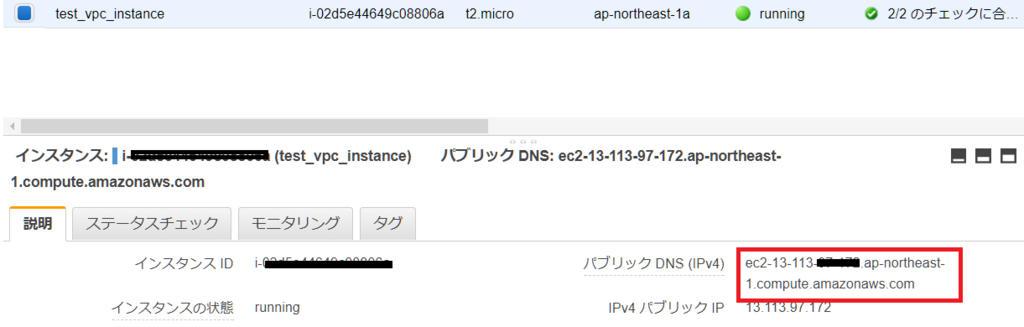

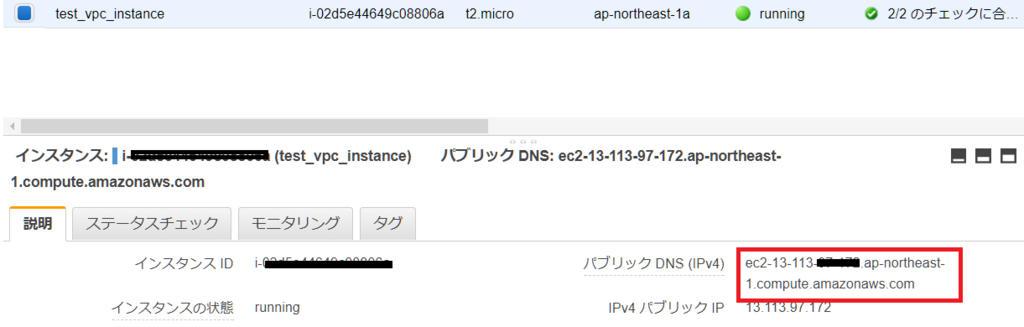

赤枠のアドレスをコピーします。

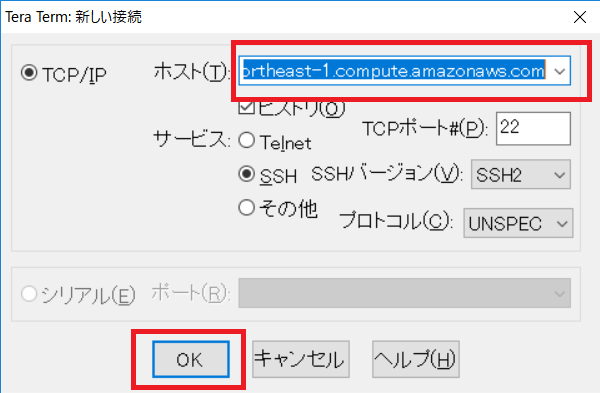

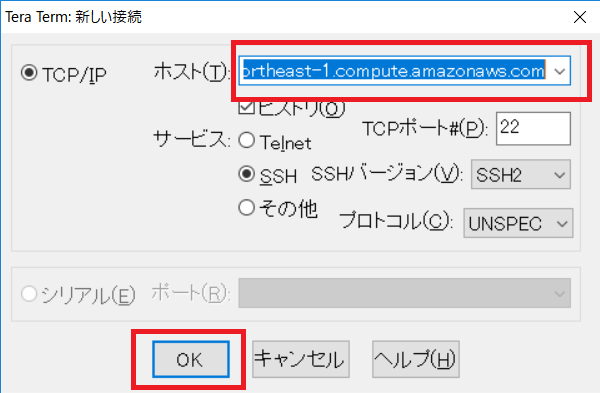

Teratermなどのコンソールエミュレータを起動して、ホスト名に先程コピーしたアドレスを貼り付けてOKをおします。

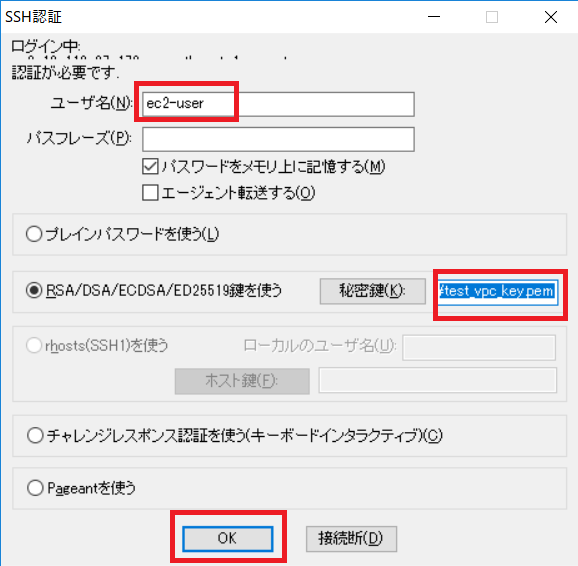

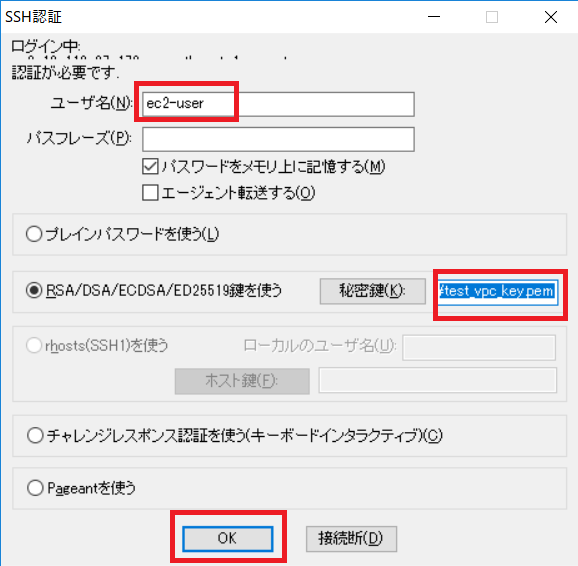

ユーザ名にec2-user、秘密鍵にダウンロードしたキーペアを選択してOKをクリックします。

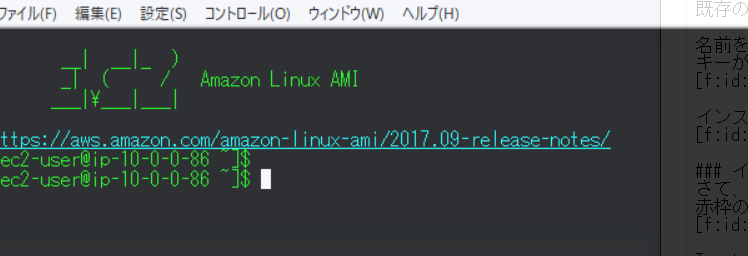

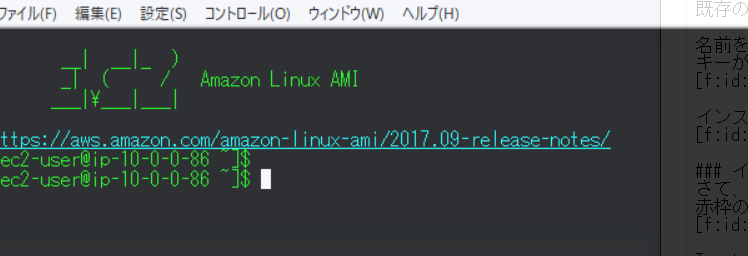

無事ログインできました!

![AWSエキスパート養成読本[Amazon Web Servicesに最適化されたアーキテクチャを手に入れる! ] (Software Design plus) AWSエキスパート養成読本[Amazon Web Servicesに最適化されたアーキテクチャを手に入れる! ] (Software Design plus)](https://images-fe.ssl-images-amazon.com/images/I/618c9UrF4vL._SL160_.jpg)