| ec2:AcceptReservedInstancesExchangeQuote |

コンバーティブルリザーブドインスタンスの見積もりを受け入れる |

| ec2:AcceptVpcPeeringConnection |

VPCピアリング接続要求の受け入れる |

| ec2:AllocateAddress |

ElasticIPを割り当てる |

| ec2:AllocateHosts |

ハードウェア専有ホスト(Dedicated Host)を割り当てる |

| ec2:AssignPrivateIpAddresses |

セカンダリプライベートIPアドレスを割り当てる(EC2,ENIなどに) |

| ec2:AssociateAddress |

ElasticIPを関連付ける |

| ec2:AssociateDhcpOptions |

DHCPオプションを関連付ける |

| e2:AssociateIamInstanceProfile |

IAMインスタンスプロファイルを関連付ける |

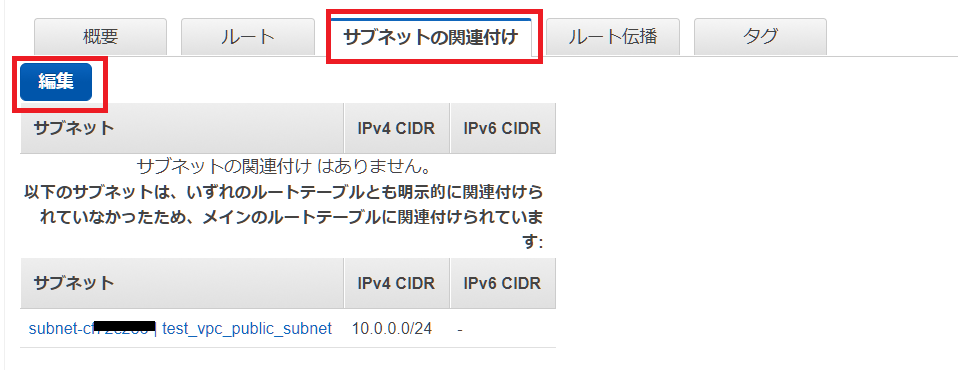

| ec2:AssociateRouteTable |

ルートテーブルへサブネットを関連付ける |

| ec2:AttachClassicLinkVpc |

EC2-ClassicインスタンスをClassicLink対応のVPCにリンクさせる |

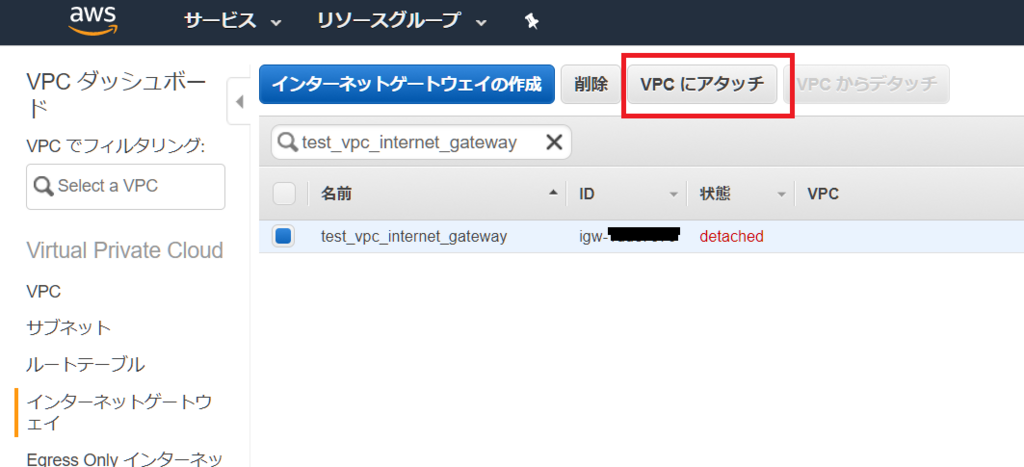

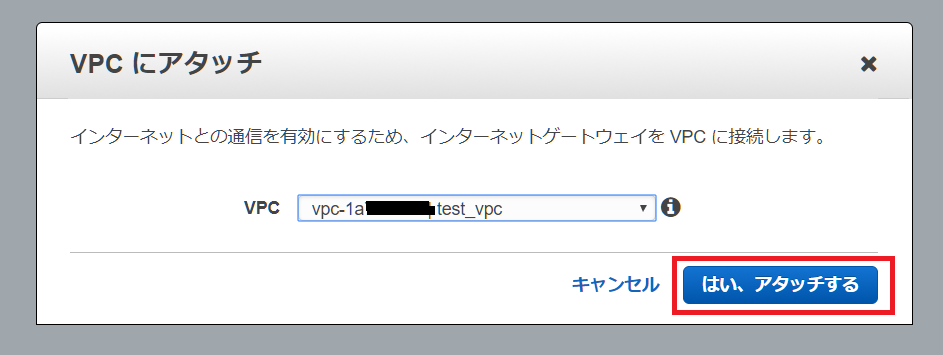

| ec2:AttachInternetGateway |

インターネットゲートウェイをVPCに接続し、インターネットとVPC間の接続を可能にする |

| ec2:AttachNetworkInterface |

インスタンスにネットワークインタフェースを接続する |

| ec2:AttachVolume |

EBSボリュームを実行中または停止中のインスタンスに接続し、指定したデバイス名でインスタンスに公開する |

| ec2:AttachVpnGateway |

仮想プライベートゲートウェイをVPCに接続する |

| ec2:AuthorizeSecurityGroupEgress |

セキュリティグループのアウトバウンド設定を追加する |

| ec2:AuthorizeSecurityGroupIngress |

セキュリティグループのインバウンド設定を追加する |

| ec2:BundleInstance |

AmazonのインスタンスストアでバックアップされたWindowsインスタンスをバンドルする |

| ec2:CancelBundleTask |

インスタンスストアでバックアップされたWindowsインスタンスのバンドル処理を取り消す |

| ec2:CancelvversionTask |

インスタンスまたはボリュームのインポートのアクティブな変換タスクを取り消す |

| ec2:CancelExportTask |

アクティブなエクスポートタスクを取り消す |

| ec2:CancelImportTask |

インプロセス仮想マシンまたはスナップショットのインポートをキャンセルする |

| ec2:CancelReservedInstancesListing |

リザーブドインスタンスマーケットプレイスで指定されたリザーブドインスタンスの一覧を取り消す |

| ec2:CancelSpotFleetRequests |

指定されたスポットフリート要求をキャンセルする |

| ec2:CancelSpotInstanceRequests |

スポットインスタンス要求を取り消す |

| ec2:ConfirmProductInstance |

製品コードがインスタンスに関連付けられているかどうかを判別する |

| ec2:CopyImage |

AMIをコピーする |

| ec2:CopySnapshot |

EBSのスナップショットをコピーする |

| ec2:CreateCustomerGateway |

VPNカスタマーゲートウェイを作成する |

| ec2:CreateDhcpOptions |

DHCPオプションを作成する |

| ec2:CreateFlowLogs |

VPCフローログを作成する |

| ec2:CreateFpgaImage |

デザインチェックポイント(DCP)からAmazon FPGAイメージ(AFI)を作成する |

| ec2:CreateImage |

AMIを作成する |

| ec2:CreateInstanceExportTask |

インスタンスをS3バケットにエクスポートする |

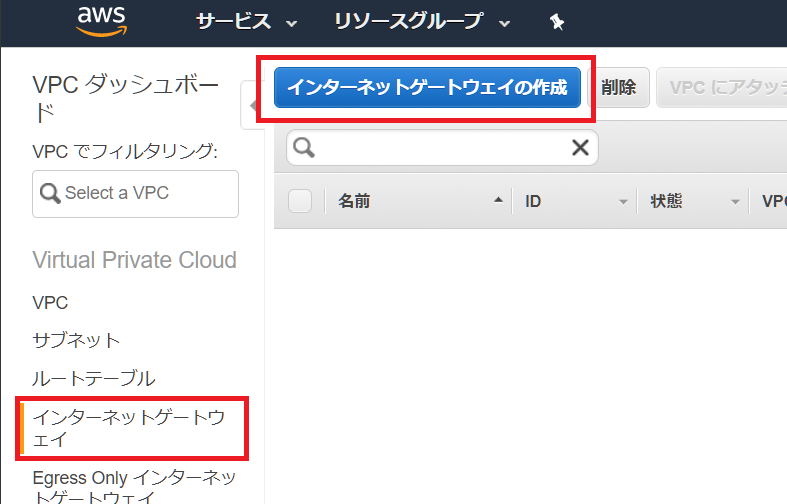

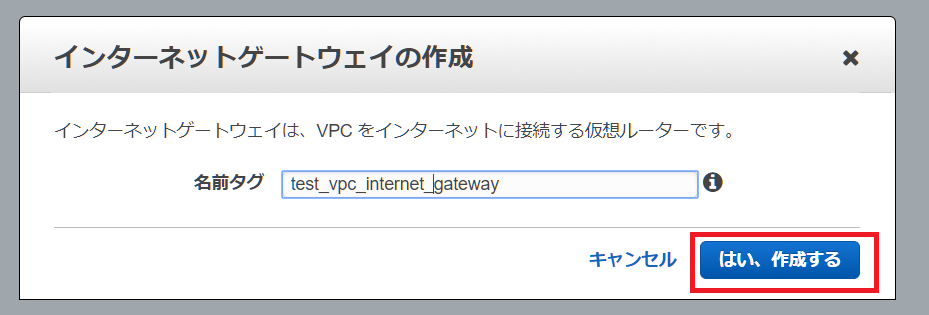

| ec2:CreateInternetGateway |

インターネットゲートウェイを作成する |

| ec2:CreateKeyPair |

キーペアを作成する |

| ec2:CreateNatGateway |

NATゲートウェイを作成する |

| ec2:CreateNetworkAcl |

ネットワークACLを作成する |

| ec2:CreateNetworkAclEntry |

ネットワークACLにエントリ(ルール)を作成する |

| ec2:CreateNetworkInterface |

サブネットにネットワークインターフェイスを作成する |

| ec2:CreatePlacementGroup |

クラスタインスタンスを起動するプレースメントグループを作成する |

| ec2:CreateReservedInstancesListing |

リザーブドインスタンスマーケットプレイスで販売されるAmazon EC2標準リザーブドインスタンスのリストを作成する |

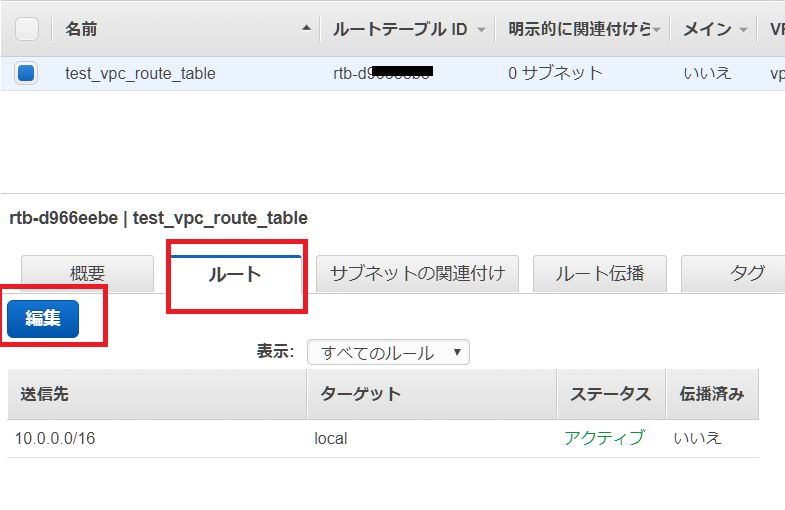

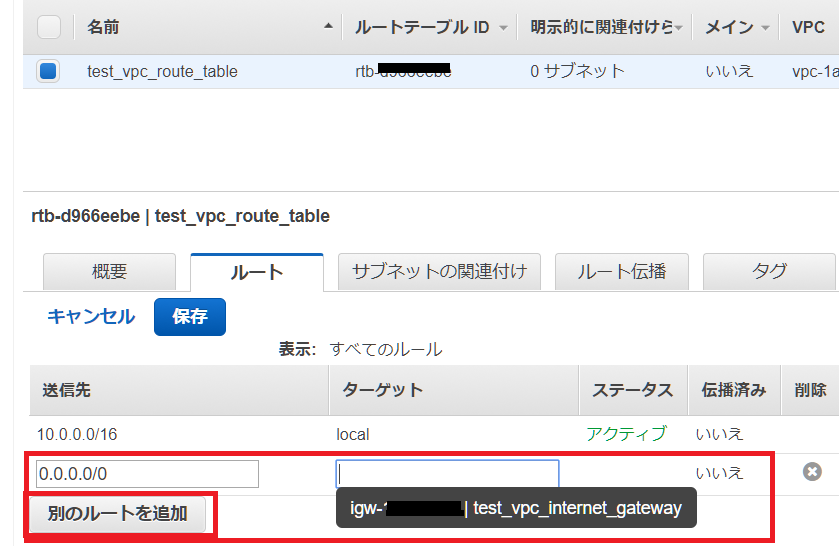

| ec2:CreateRoute |

ルートテーブルにルートを作成する |

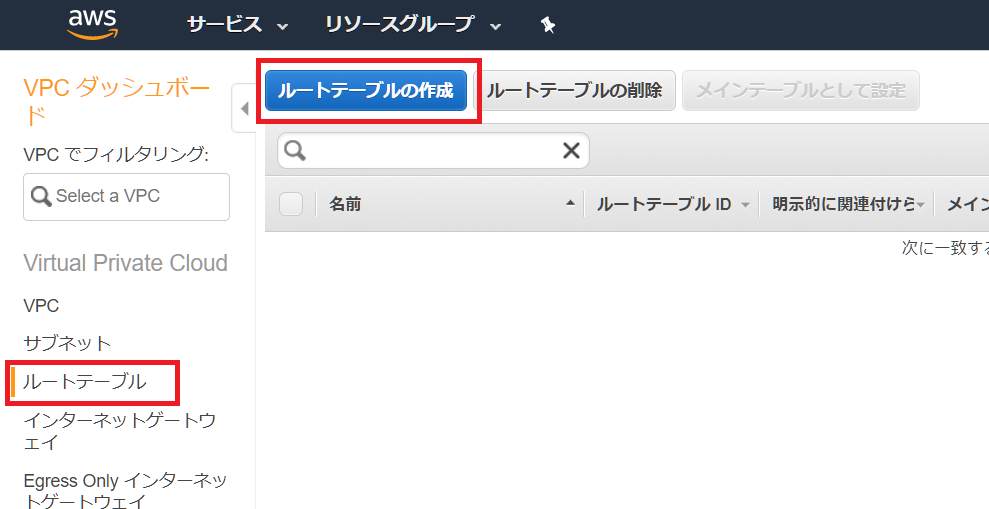

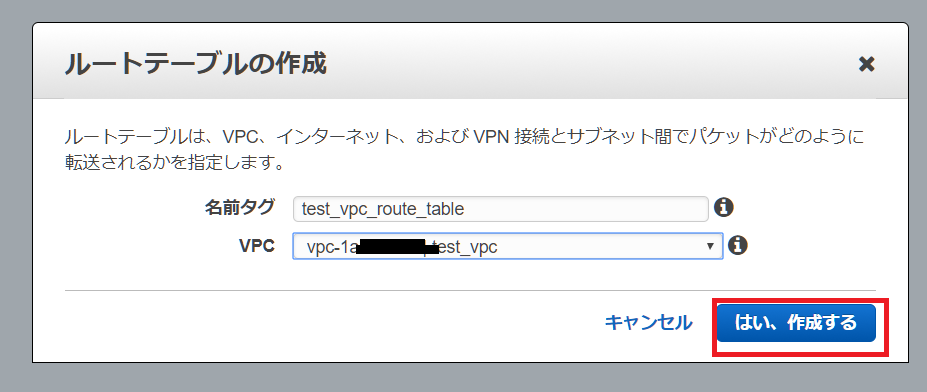

| ec2:CreateRouteTable |

ルートテーブルを作成する |

| ec2:CreateSecurityGroup |

セキュリティグループを作成する |

| ec2:CreateSnapshot |

EBSボリュームのスナップショットを作成する |

| ec2:CreateSpotDatafeedSubscription |

スポットインスタンスのデータフィードを作成する |

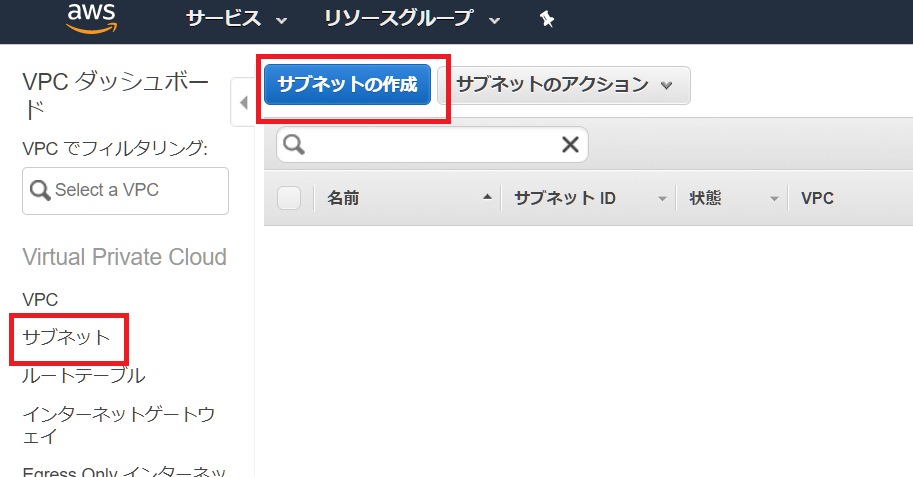

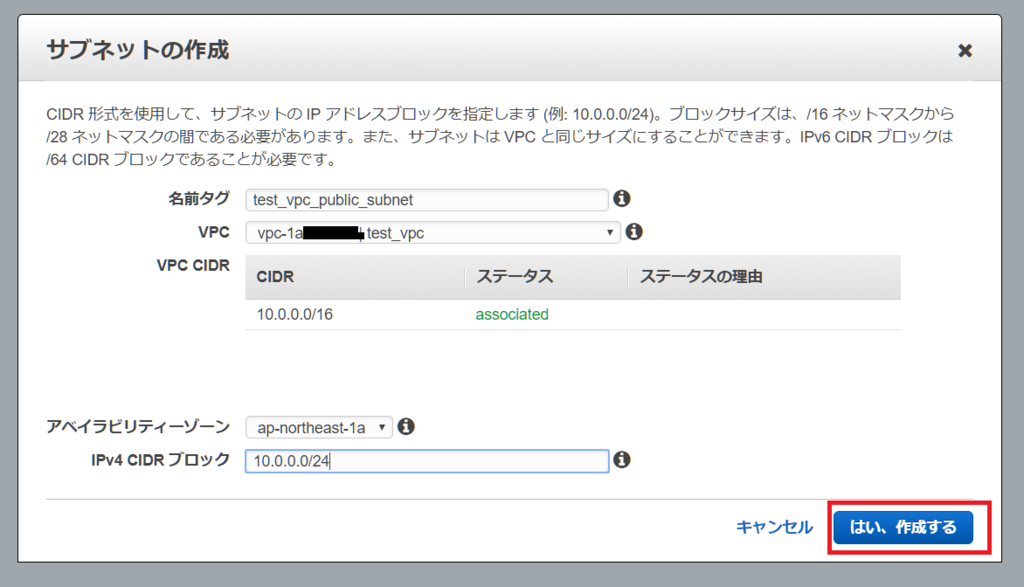

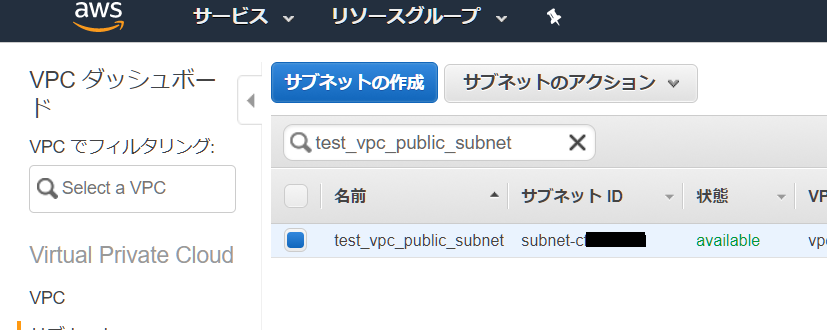

| ec2:CreateSubnet |

サブネットを作成する |

| ec2:CreateTags |

EC2のリソースにタグを作成する |

| ec2:CreateVolume |

EBSにボリュームを作成する |

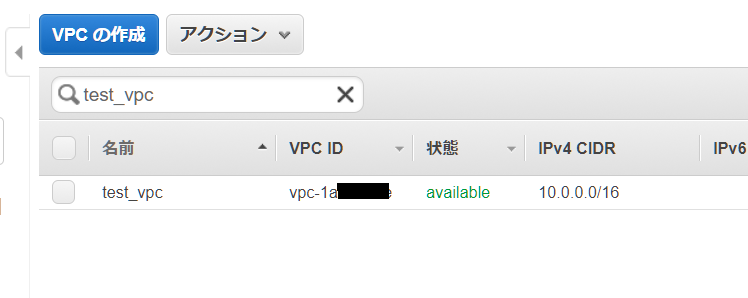

| ec2:CreateVpc |

VPCにを作成する |

| ec2:CreateVpcEndpoint |

VPCエンドポイントを作成する |

| ec2:CreateVpcPeeringConnection |

VPCピアリング接続を作成する |

| ec2:CreateVpnConnection |

VPN接続を作成する |

| ec2:CreateVpnConnectionRoute |

VPN接続に関連付けられたスタティックルートを作成する |

| ec2:CreateVpnGateway |

仮想プライベートゲートウェイを作成する |

| ec2:DeleteCustomerGateway |

カスタマーゲートウェイを削除する |

| ec2:DeleteDhcpOptions |

DHCPオプションを削除する |

| ec2:DeleteFlowLogs |

VPCフローログを削除する |

| ec2:DeleteInternetGateway |

インターネットゲートウェイを削除する |

| ec2:DeleteKeyPair |

キーペアを削除する |

| ec2:DeleteNatGateway |

NATゲートウェイを削除する |

| ec2:DeleteNetworkAcl |

ネットワークACLを削除する |

| ec2:DeleteNetworkAclEntry |

ネットワークACLのエントリ(ルール)を削除する |

| ec2:DeleteNetworkInterface |

ネットワークインターフェイスを削除する |

| ec2:DeletePlacementGroup |

プレイスメントグループを削除する |

| ec2:DeleteRoute |

ルートテーブルからルートを削除する |

| ec2:DeleteRouteTable |

ルートテーブルを削除する |

| ec2:DeleteSecurityGroup |

セキュリティグループを削除する |

| ec2:DeleteSnapshot |

スナップショットを削除する |

| ec2:DeleteSpotDatafeedSubscription |

スポットインスタンスのデータフィードを削除する |

| ec2:DeleteSubnet |

サブネットを削除する |

| ec2:DeleteTags |

タグを削除する |

| ec2:DeleteVolume |

EBSボリュームを削除する |

| ec2:DeleteVpc |

VPCを削除する |

| ec2:DeleteVpcEndpoints |

VPCエンドポイントを削除する |

| ec2:DeleteVpcPeeringConnection |

VPCピアリング接続を削除する |

| ec2:DeleteVpnConnection |

VPN接続を削除する |

| ec2:DeleteVpnConnectionRoute |

VPN接続に関連付けられたスタティックルートを削除する |

| ec2:DeleteVpnGateway |

仮想プライベートゲートウェイを削除する |

| ec2:DeregisterImage |

AMIの登録を解除する |

| ec2:DescribeAccountAttributes |

AWSアカウントの属性を表示する |

| ec2:DescribeAddresses |

ElasticIPを表示する |

| ec2:DescribeAvailabilityZones |

アベイラビリティゾーン(AZ)を表示する |

| ec2:DescribeBundleTasks |

バンドルタスクを表示する |

| ec2:DescribeClassicLinkInstances |

ClassicLinkをでVPCにリンクされたEC2-Classicインスタンスを表示する |

| ec2:DescribeConversionTasks |

VMインポート/エクスポートの変換タスクを表示する |

| ec2:DescribeCustomerGateways |

VPNカスタマーゲートウェイを表示する |

| ec2:DescribeDhcpOptions |

DHCPオプションを表示する |

| ec2:DescribeExportTasks |

エクスポートタスクを表示する |

| ec2:DescribeFlowLogs |

VPCフローログを表示する |

| ec2:DescribeFpgaImages |

Amazon FPGAイメージ(AFI)を表示する |

| ec2:DescribeHostReservationOfferings |

購入可能なハードウェア専有ホスト(Dedicated Host)予約を表示する |

| ec2:DescribeHostReservations |

自分のアカウントに関連付けられているハードウェア専有ホスト(Dedicated Host)予約を表示する |

| ec2:DescribeHosts |

ハードウェア専有ホスト(Dedicated Host)を表示する |

| ec2:DescribeIamInstanceProfileAssociation |

IAMインスタンスプロファイルの関連付けを表示する |

| ec2:DescribeIdentityIdFormat |

IAMユーザー、IAMロール、またはルートユーザのIDフォーマット設定を表示する |

| ec2:DescribeIdFormat |

IDをフォーマット設定を表示する |

| ec2:DescribeImageAttribute |

AMIの属性を表示する |

| ec2:DescribeImages |

利用可能なイメージ(AMI,AKI,ARI)を表示する |

| ec2:DescribeImportImageTasks |

インポートされた仮想マシンまたは既に作成されたスナップショットタスクのインポートを表示する |

| ec2:DescribeImportSnapshotTasks |

インポートスナップショットのタスクを表示する |

| ec2:DescribeInstanceAttribute |

インスタンスの属性を表示する |

| ec2:DescribeInstances |

インスタンスを表示する |

| ec2:DescribeInstanceStatus |

インスタンスのステータスを表示する |

| ec2:DescribeInternetGateways |

インターネットゲートウェイを表示する |

| ec2:DescribeKeyPairs |

キーペアを表示する |

| ec2:DescribeMovingAddresses |

EC2-VPCプラットフォームに移動している、またはEC2-Classicプラットフォームに復元されているElasticIPを表示する |

| ec2:DescribeNatGateways |

NATゲートウェイを表示する |

| ec2:DescribeNetworkAcls |

ネットワークACLを表示する |

| ec2:DescribeNetworkInterfaceAttribute |

ネットワークインターフェイスの属性を表示する |

| ec2:DescribeNetworkInterfaces |

ネットワークインターフェイスを表示する |

| ec2:DescribePlacementGroups |

プレイスメントグループを表示する |

| ec2:DescribePrefixLists |

プレフィックスリスト名とプレフィックスリストID、およびサービスのIPアドレス範囲を含むプレフィックスリスト形式で使用可能なAWSサービスを表示する |

| ec2:DescribeRegions |

現在利用現在利用可能なリージョンを表示する |

| ec2:DescribeReservedInstances |

購入したリザーブドインスタンスを表示する |

| ec2:DescribeReservedInstancesListings |

リザーブドインスタンスマーケットプレイスにアカウントのリザーブドインスタンス一覧を表示する |

| ec2:DescribeReservedInstancesModifications |

リザーブドインスタンスに加えられた変更を表示する |

| ec2:DescribeReservedInstancesOfferings |

購入可能なリザーブドインスタンスを表示する |

| ec2:DescribeRouteTables |

ルートテーブルを表示する |

| ec2:DescribeSecurityGroups |

セキュリティグループを表示する |

| ec2:DescribeSnapshotAttribute |

スナップショットの属性表示する |

| ec2:DescribeSnapshots |

スナップショットを表示する |

| ec2:DescribeSpotDatafeedSubscription |

スポットインスタンスのデータフィードを表示する |

| ec2:DescribeSpotFleetInstances |

スポットフリートの実行インスタンスを表示する |

| ec2:DescribeSpotFleetRequestHistory |

スポットフリート要求を指定された時間内に表示する |

| ec2:DescribeSpotFleetRequests |

自分のスポットフリート要求を表示する |

| ec2:DescribeSpotInstanceRequests |

アカウントに属するスポットフリート要求を表示する |

| ec2:DescribeSpotPriceHistory |

スポット価格の履歴を表示する |

| ec2:DescribeStaleSecurityGroups |

セキュリティグループの失効したルールを表示する |

| ec2:DescribeSubnets |

サブネットを表示する |

| ec2:DescribeTags |

タグを表示する |

| ec2:DescribeVolumeAttribute |

EBSのボリュームの属性を表示する |

| ec2:DescribeVolumes |

EBSボリュームを表示する |

| ec2:DescribeVolumesModifications |

EBSのボリュームの現在の変更ステータスを表示する |

| ec2:DescribeVolumeStatus |

ボリュームのステータスを表示する |

| ec2:DescribeVpcAttribute |

VPCの属性を表示する |

| ec2:DescribeVpcClassicLink |

VPCのClassicLinkのステータスを表示する |

| ec2:DescribeVpcClassicLinkDnsSupport |

VPCのClassicLinkDNSのステータスを表示する |

| ec2:DescribeVpcEndpoints |

VPCエンドポイントを表示する |

| ec2:DescribeVpcEndpointServices |

VPCエンドポイントを利用できるすべてのAWSサービスを表示する |

| ec2:DescribeVpcPeeringConnections |

VPCピアリング接続を表示する |

| ec2:DescribeVpcs |

VPCを表示する |

| ec2:DescribeVpnConnections |

VPN接続を表示する |

| ec2:DescribeVpnGateways |

仮想プライベートゲートウェイを表示する |

| ec2:DetachClassicLinkVpc |

リンクされたEC2-ClassicインスタンスをVPCからリンク解除(デタッチ)する |

| ec2:DetachInternetGateway |

インターネットゲートウェイをVPCから切り離し、インターネットとVPC間の接続を無効にする |

| ec2:DetachNetworkInterface |

インスタンスからネットワークインターフェイスを切り離す |

| ec2:DetachVolume |

インスタンスからEBSボリュームを切り離す |

| ec2:DetachVpnGateway |

VPCから仮想プライベートゲートウェイを切り離す |

| ec2:DisableVgwRoutePropagation |

仮想プライベートゲートウェイ(VGW)がVPCの指定されたルートテーブルにルートを伝播しないようにする(Disableにする) |

| ec2:DisableVpcClassicLink |

VPCのClassicLinkを無効にする |

| ec2:DisableVpcClassicLinkDnsSupport |

VPCのClassicLink DNSサポートを無効にする |

| ec2:DisassociateAddress |

ElasticIPを関連付けられているインスタンスまたはネットワークインターフェイスから分離する |

| ec2:DisassociateIamInstanceProfile |

IAMインスタンスプロファイルの関連付けを解除する |

| ec2:DisassociateRouteTable |

サブネットとルートテーブルの関連付けを解除する |

| ec2:EnableVgwRoutePropagation |

仮想プライベートゲートウェイ(VGW)が、VPCの指定されたルートテーブルにルートを伝播できるようにする(Enableにする) |

| ec2:EnableVolumeIO |

I/O操作が無効になっているボリュームに対してI/O操作を有効にする |

| ec2:EnableVpcClassicLink |

ClassicLink用のVPCを有効にする |

| ec2:EnableVpcClassicLinkDnsSupport |

VPCがClassicLinkのDNSホスト名解決をサポートできるようにする |

| ec2:GetConsoleOutput |

指定されたインスタンスのコンソール出力を取得する |

| ec2:GetConsoleScreenshot |

実行中のインスタンスのJPG形式のスクリーンショットを取得する |

| ec2:GetHostReservationPurchasePreview |

ハードウェア専有ホストの設定と一致する設定で予約の購入をプレビューする |

| ec2:GetPasswordData |

Windowsを実行しているインスタンスの暗号化された管理者パスワードを取得する |

| ec2:GetReservedInstancesExchangeQuote |

指定されたコンバーチブルリザーブドインスタンスの値と期間に関する詳細を取得する |

| ec2:ImportImage |

ボリュームのディスクイメージまたはEBSスナップショットをAmazon Machine Image(AMI)にインポートする |

| ec2:ImportInstance |

ディスクイメージのメタデータを使用してインポートインスタンスタスクを作成する |

| ec2:ImportKeyPair |

サードパーティのツールで作成したRSAキーペアから公開キーをインポートする |

| ec2:ImportSnapshot |

ディスクをEBSスナップショットにインポートする |

| ec2:ImportVolume |

ディスクイメージのメタデータを使用してインポートボリュームタスクを作成する |

| ec2:ModifyHosts |

専用ホストの自動配置設定を変更する |

| ec2:ModifyIdentityIdFormat |

IAMユーザー、IAMロール、またはアカウントのルートユーザーのリソースのID形式を変更する |

| ec2:ModifyIdFormat |

リソースのIDフォーマットをリージョンごとに変更する |

| ec2:ModifyImageAttribute |

AMIの指定された属性を変更する |

| ec2:ModifyInstanceAttribute |

インスタンスの指定された属性を変更する |

| ec2:ModifyInstancePlacement |

停止したインスタンスのインスタンス親和性値を設定する |

| ec2:ModifyNetworkInterfaceAttribute |

ネットワークインターフェイス属性を変更する |

| ec2:ModifyReservedInstances |

リザーブドインスタンスのアベイラビリティゾーン、インスタンス数、インスタンスタイプ、またはネットワークプラットフォーム(EC2-ClassicまたはEC2-VPC)を変更する |

| ec2:ModifySnapshotAttribute |

スナップショットの権限設定を追加または削除する |

| ec2:ModifySpotFleetRequest |

スポットフリート要求を変更する |

| ec2:ModifySubnetAttribute |

サブネットの属性を変更する |

| ec2:ModifyVolume |

ボリュームサイズ、ボリュームタイプ、IOPS容量など、既存のEBSボリュームのいくつかのパラメータを変更する |

| ec2:ModifyVolumeAttribute |

EBSボリュームの属性を変更する |

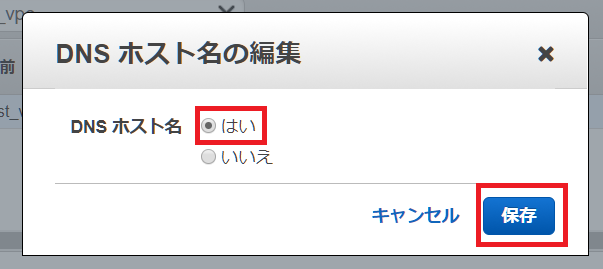

| ec2:ModifyVpcAttribute |

VPCをの属性を変更する |

| ec2:ModifyVpcEndpoint |

VPCエンドポイントの属性を変更する |

| ec2:ModifyVpcPeeringConnectionOptions |

PCピアリング接続の一方の側でVPCピアリング接続オプションを変更する |

| ec2:MonitorInstances |

実行中のインスタンスの詳細な監視を有効にする |

| ec2:MoveAddressToVpc |

EC2-ClassicプラットフォームのElasticIPをEC2-VPCプラットフォームに移動する |

| ec2:PurchaseHostReservation |

専用ホストの予約を購入する |

| ec2:PurchaseReservedInstancesOffering |

アカウントで使用するリザーブドインスタンスを購入する |

| ec2:PurchaseScheduledInstances |

指定されたスケジュールで1つまたは複数のスケジュールされたインスタンスを購入する |

| ec2:RebootInstances |

インスタンスを再起動する |

| ec2:RegisterImage |

AMIを登録する |

| ec2:RejectVpcPeeringConnection |

VPCピアリング接続要求を拒否する |

| ec2:ReleaseAddress |

ElasticIPアドレスを解放する |

| ec2:ReleaseHosts |

オンデマンドの専用ホストを開放する |

| ec2:ReplaceIamInstanceProfileAssociation |

実行インスタンスのIAMインスタンスプロファイルを置き換える |

| ec2:ReplaceNetworkAclAssociation |

サブネットが関連付けられているネットワークACLを変更する |

| ec2:ReplaceNetworkAclEntry |

ネットワークACLのエントリ(ルール)を置き換える |

| ec2:ReplaceRoute |

VPC内のルートテーブル内の既存のルートを置き換える |

| ec2:ReplaceRouteTableAssociation |

VPC内の特定のサブネットに関連付けられたルートテーブルを変更する |

| ec2:ReportInstanceStatus |

インスタンスの状態に関するフィードバックを送信する |

| ec2:RequestSpotFleet |

スポットフリート要求を作成する |

| ec2:RequestSpotInstances |

スポットインスタンス要求を作成する |

| ec2:ResetImageAttribute |

AMIの属性をデフォルト値にリセットする |

| ec2:ResetInstanceAttribute |

インスタンスの属性をデフォルト値にリセットする |

| ec2:ResetNetworkInterfaceAttribute |

ネットワークインターフェイスの属性をリセットする |

| ec2:ResetSnapshotAttribute |

スナップショットの権限設定をリセットする |

| ec2:RestoreAddressToClassic |

EC2-VPCプラットフォームに移動されたElasticIPアドレスをEC2-Classicプラットフォームに戻す |

| ec2:RevokeSecurityGroupEgress |

セキュリティグループのアウトバウンド設定を削除する |

| ec2:RevokeSecurityGroupIngress |

セキュリティグループのインバウンド設定を削除する |

| ec2:RunInstances |

インスタンスを起動する |

| ec2:RunScheduledInstances |

スケジュールされたインスタンスを起動する |

| ec2:StartInstances |

EBS-backedインスタンスを開始する |

| ec2:StopInstances |

EBS-backedインスタンスを停止する |

| ec2:TerminateInstances |

インスタンスを削除する |

| ec2:UnassignPrivateIpAddresses |

セカンダリプライベートIPアドレスをネットワークインターフェイスから割り当てを解除する |

| ec2:UnmonitorInstances |

インスタンスの詳細な監視を無効にする |

![AWSエキスパート養成読本[Amazon Web Servicesに最適化されたアーキテクチャを手に入れる! ] (Software Design plus) AWSエキスパート養成読本[Amazon Web Servicesに最適化されたアーキテクチャを手に入れる! ] (Software Design plus)](https://images-fe.ssl-images-amazon.com/images/I/618c9UrF4vL._SL160_.jpg)