いまさらですがpi-top CEEDを買いましたので開封、組み立てていきます。

開封してみる

イギリスからものが届きました。

これをあけるとこんなかんじです。

いいかんじの箱があらわれました。

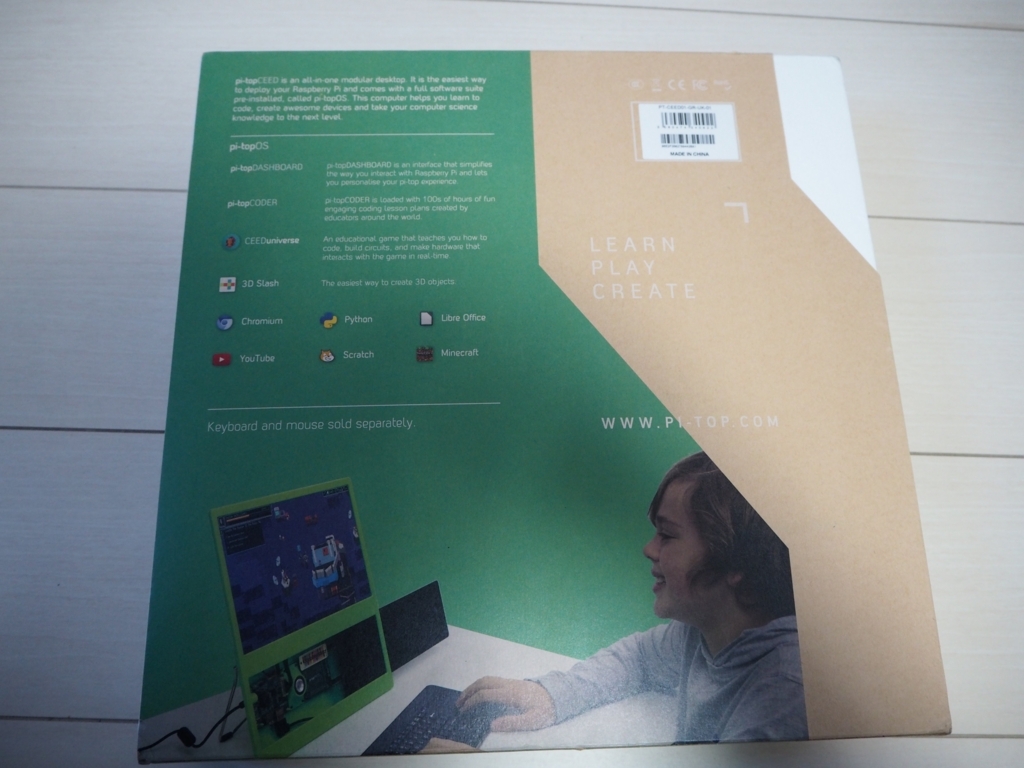

箱の裏面はこんなかんじ。

箱を開けてみると箱いっぱいに本体がはいっています。

かっちり正方形です。

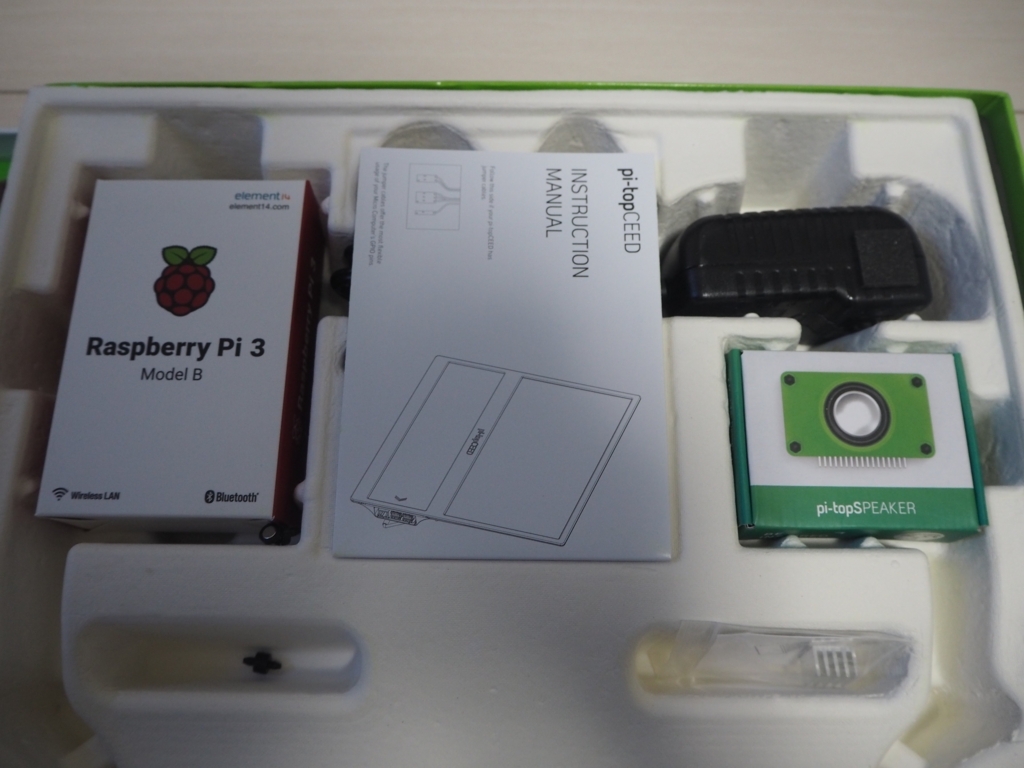

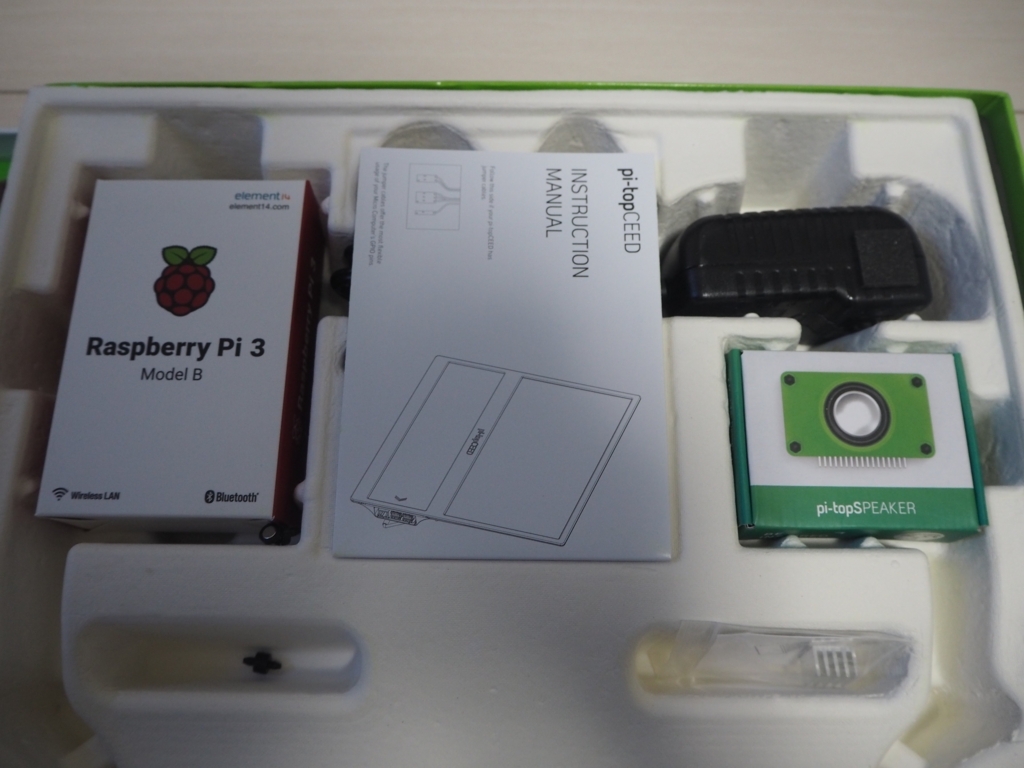

本体をどけるとこんなかんじでパーツやマニュアルがはいっています。

内容物を確認する

さて、組み立てる前に内容物を確認していきます。

今回はRaspberryPi同梱のpi-topCEEDと、オプションでpi-topSPEAKERとpi-topPROTOというGPIO付きの基盤を購入しています。

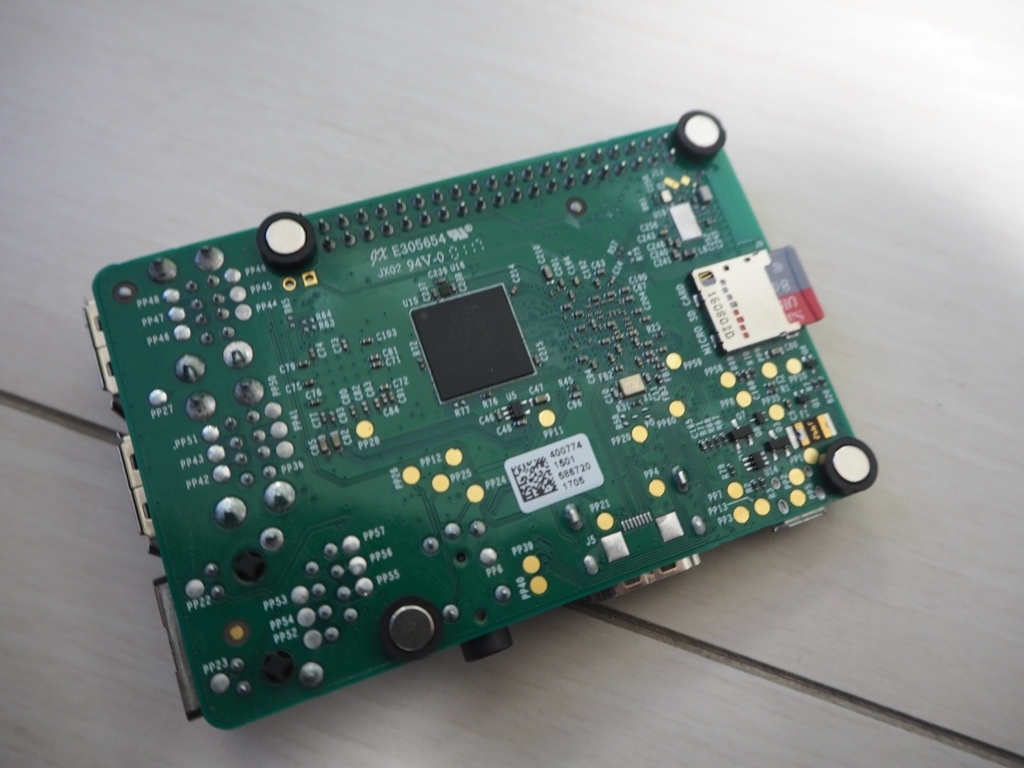

Raspberry Pi 本体

まず、RaspberryPi本体です。

RaspberryPi 3 Model Bです。

箱の中で紙袋みたいなものに入っていてかっこいい!

電源ケーブル

続いて電源ケーブルです。

プラグの部分が取り外せるようになっています。

装着します。

ちなみに公式から購入した場合、プラグの形状を選ぶことができます。日本の場合はUStypeを選択すればOKです。

microSDHCカード(pi-top OSインストール済み)

pi-top OSがインストール済みのmicroSDHCカードです。

SanDisk製のCLASS 10の8GBです。

SDカードアダプターは利用しないので捨てちゃってかまわないです(たぶん)

CPU ヒートシンク

RaspberryPiのCPUに取り付けるヒートシンクです。

シール式でペタッと貼り付けるだけのタイプのやつです。

GPIOカード

RaspberryPiのGPIOの各端子を示したカードです。

twitter idもかいてあります。

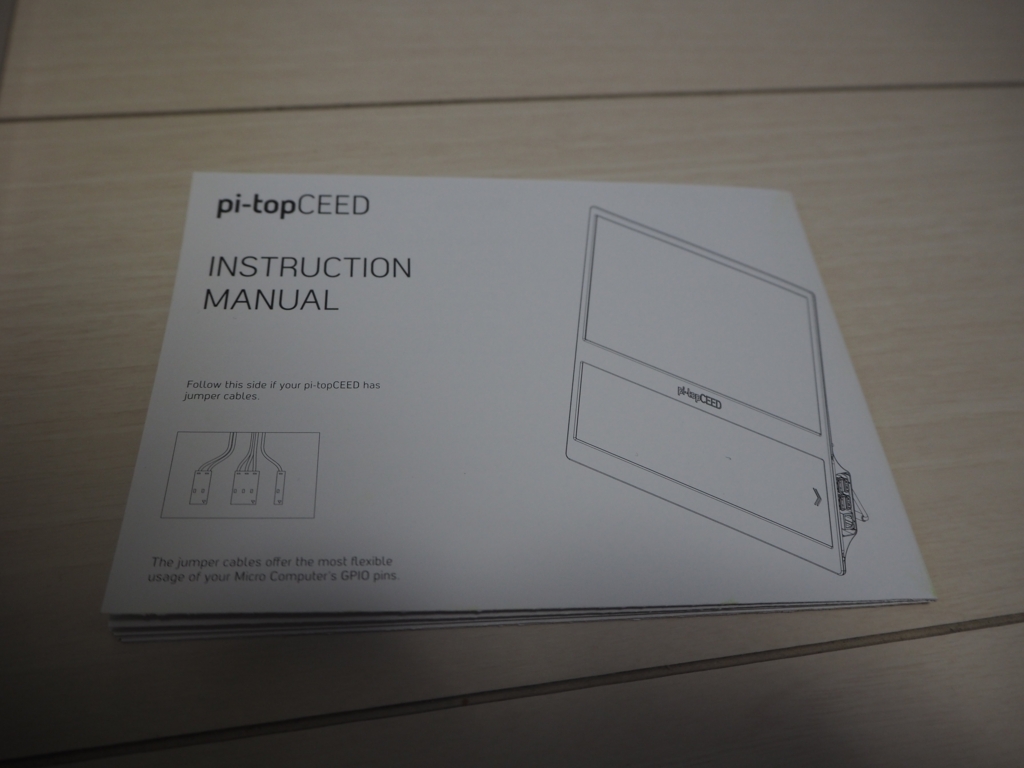

マニュアル

マニュアルです。

英語です。

pi-top SPEAKER(別売り)

pi-top専用のスピーカーです。

本体とは別に購入する必要があります。

pi-top CEED単体では音が出ません。

音とか必要ないよ。という場合には購入しなくてもいいと思います。

$19.99でした。

はこを開けるとこんなかんじでスピーカーがはいっています。

かわいい。

pi-top PRORO(別売り)

GPIO月の基盤です。

電子工作とかで遊びたい場合に大活躍するはずです。

$6.99です。

はこを開けるとこんなかんじで基盤とそれをとめるねじ類がはいっています。

本体を組み立てる

さて、ここからは実際に本体を組み立てていきたいと思います。

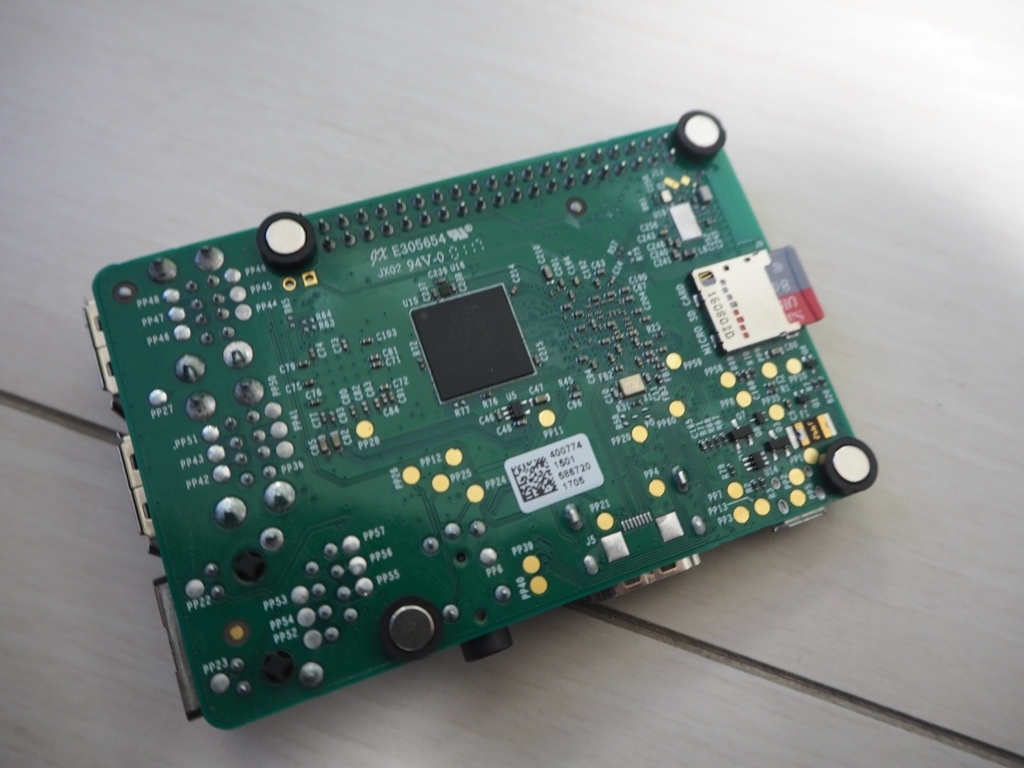

RaspberryPiにmicroSDカードを挿入する

SDカードアダプターからmicroSDカードを取り出し、RaspberryPi裏面に挿入します。

RaspberryPiに磁石付きのねじをはめる

RaspberryPiの裏面の4つの穴に写真のように磁石付きのネジをはめます。

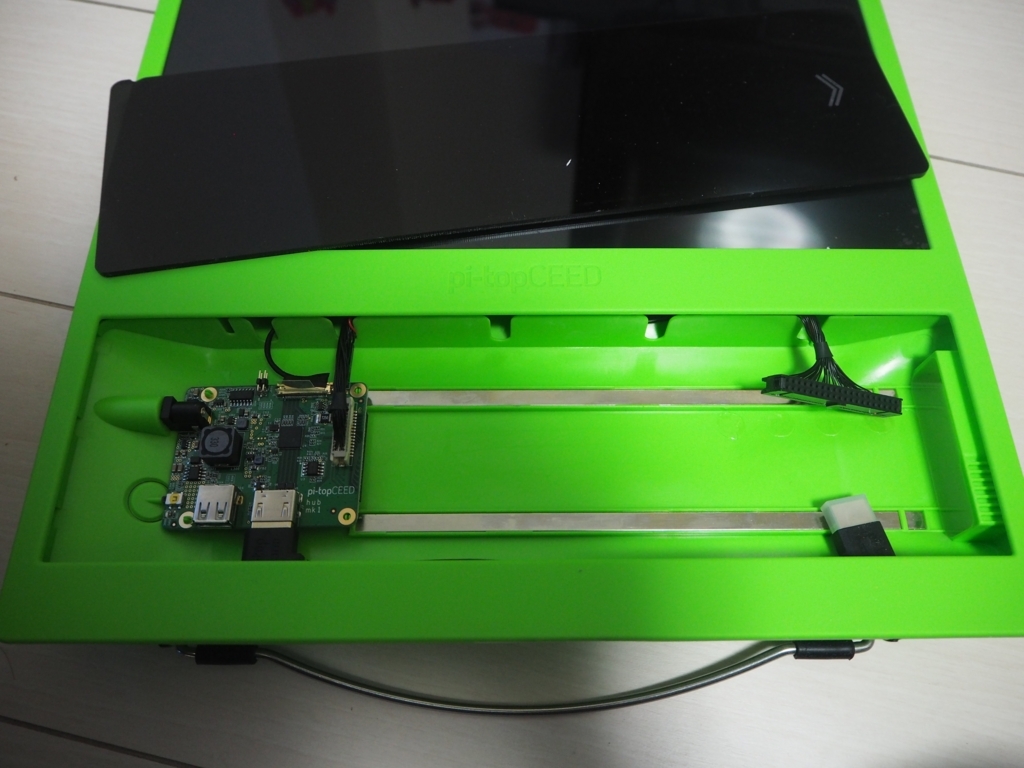

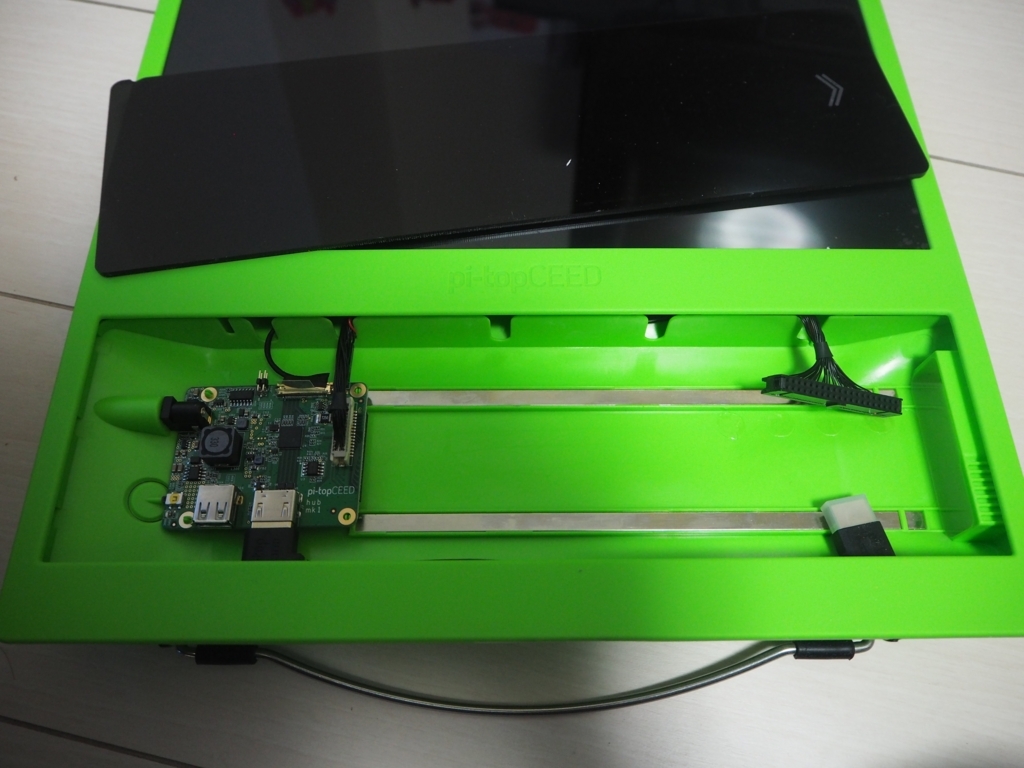

pi-top CEED のふたを開ける

pi-top CEEDの下の蓋を開けます。

手でスライドするだけでひらくことができます。

ひらきました。

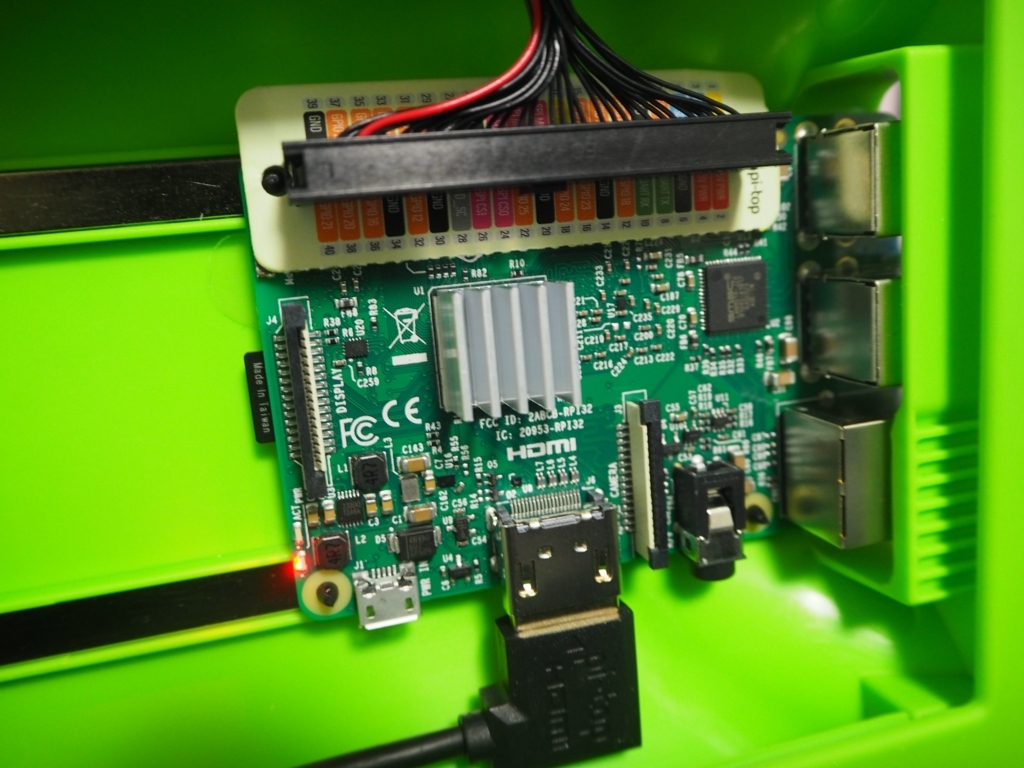

RaspberryPiにHDMIケーブルを接続する

pi-top CEEDから出ているHDMIケーブルをRaspberryPiの端子に接続します。

(画像ではRaspberryPiにGPIOカードを装着していますが気にしなくていいです。)

RaspberryPiを所定の位置に設置する

Raspberry Piをスライドさせて、pi-top CEEDの横に設置します。

端子類が外から見えるようにします。

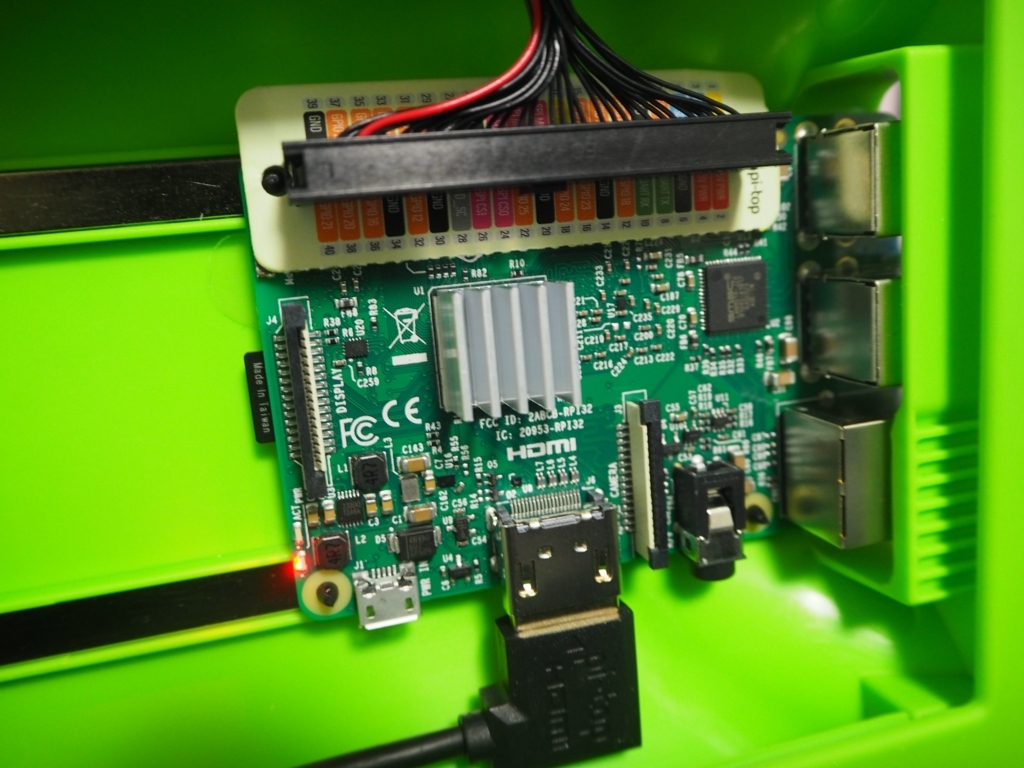

GPIOケーブルを接続する

pi-top CEEDのGPIOケーブルをRaspberryPiに接続します。

RaspberryPiにヒートシンクをつける

わすれていました。

RaspberryPiにヒートシンクを装着します。

このタイミングである必要はないです。

RaspberryPiのCPUにペタッとはりつけます。

ふたをしめる

ふたをしめます。

電源ケーブルをさし、電源ボタンを押して電源をいれる

本体横に電源ケーブルをさし、ボタンをいれます。

ボタンはすこしかたいので、強く長めにおすとよいです。

電源がつきました!

これでpi-top CEEDの組み立ては完了です!!!

雑レビュー

全体的に

おもいのほか質感がしっかりしていてけっこうかっこいいガジェットだと思います。

我が家ではこんなかんじにおいてあります。

画面

液晶画面はノングレアです。

角度調整

画面の角度の調整も

こんくらいから

こんくらいまでいけます

pi-top OS

OSに関しては1,2時間さわっただけですが、特にRaspbianとの差異のようなものは感じていないです。

ちなみにRaspbianをインストールしてつかっても何も問題ないようです。

値段

pi-topの公式から購入しまして値段はいかのような感じでした。

- pi-top CEED(RaspberryPi入り) $149.99

- pi-top SPEAKER $19.99

- pi-top PROTO $6.99

- 送料 $39.89

- 消費税/関税手数料 \2280

合計: 26,032円

($1 = \109.52で計算)

このくらいのお値段です。お手頃かそうでないかはわからない。

個人的にはRaspberryPiへの入門や、安価なLinuxマシンがほしいといった場合には買いだと思います。

↓公式

pi-top.com

おわりに

日本国内では以下などで購入することができます。

以下はRaspberryPiが含まれていないので公式から買うよりも少し割高にはなってしまいますが、RaspberryPiをすでに持っていたり、送料のことなど考えると同じくらいのコストで手に入れることが可能かと思います。

![サーバ/インフラエンジニア養成読本 ログ収集〜可視化編 [現場主導のデータ分析環境を構築!] Software Design plus サーバ/インフラエンジニア養成読本 ログ収集〜可視化編 [現場主導のデータ分析環境を構築!] Software Design plus](https://images-fe.ssl-images-amazon.com/images/I/61rZ7L4Zt1L._SL160_.jpg)