概要

CodePipelineを利用してGitHub上のコードをS3にデプロイしてみたいと思います。

やりたいことはだいたい以下のようなかんじ。

手順

こんなかんじでできます。

マネジメントコンソールのCodePipelineから「パイプラインの作成」を選択します。

適当にパイプライン名をつけてあげて「次へ」を選択します。

ソースプロバイダをGitHubにし、「GitHubに接続」します。

新たにウインドウが立ち上がるので「Authorize aws-codesuite」を選択してAWSとGitHubを接続してあげます。

デプロイしたいリポジトリとブランチをえらんで「次へ」を選択します。

今回はビルドは行わないのでスキップします。

「ビルドステージのスキップ」を選択します。スキップしますか?みたいな確認メッセージが出ますが、かまわずスキップします。

デプロイプロバイダにS3を選択し、デプロイしたいバケットを選びます。

また、「デプロイする前にファイルを展開する」にチェックを入れておきます。これにチェックをしておかないと、リポジトリの中身がzip圧縮されてS3にデプロイされます。

えらんだら「次へ」を選択します。

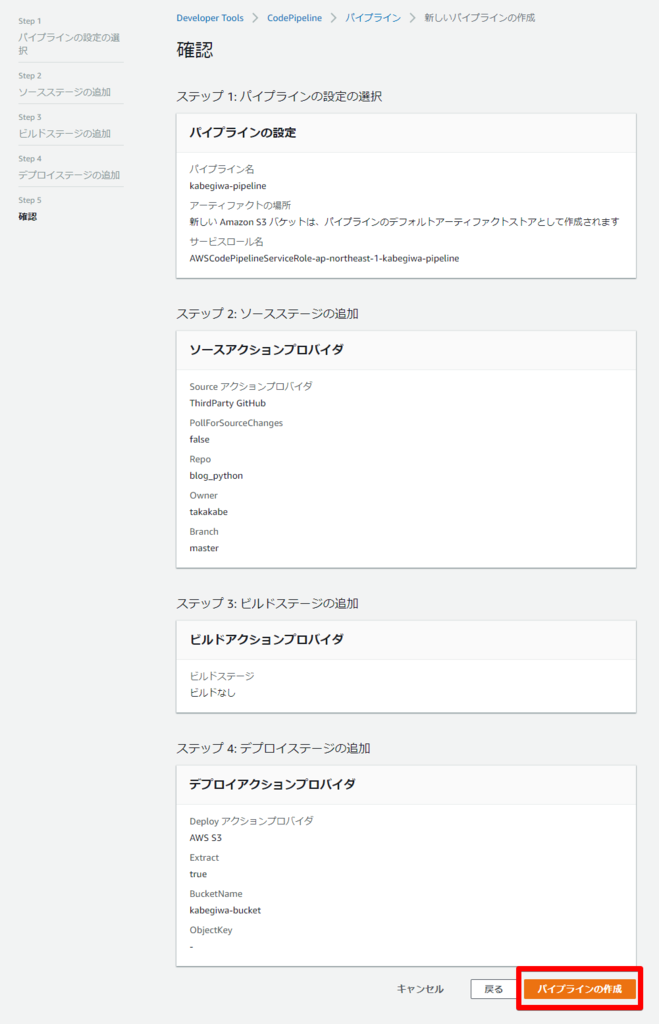

内容に間違いがないことを確認して「パイプラインを作成」します。

作成が完了すると自動でデプロイが開始されます。

GitHubからS3にデプロイが行われたようです。

以後、このリポジトリにPushされるたびに自動でS3にデプロイしてくれます。

S3を見に行くと、デプロイされていることがわかります。

ちなみにつかったリポジトリはこれ。

おわりに

べんりよねー

DevOps導入指南 Infrastructure as Codeでチーム開発・サービス運用を効率化する (DEV Engineer’s Books)

- 作者: 河村聖悟,北野太郎,中山貴尋,日下部貴章,株式会社リクルートテクノロジーズ

- 出版社/メーカー: 翔泳社

- 発売日: 2016/10/14

- メディア: 単行本(ソフトカバー)

- この商品を含むブログを見る